백업관리

/ 백업

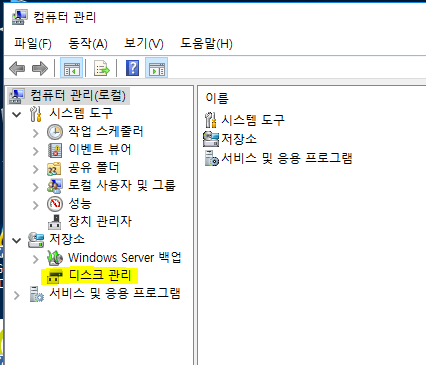

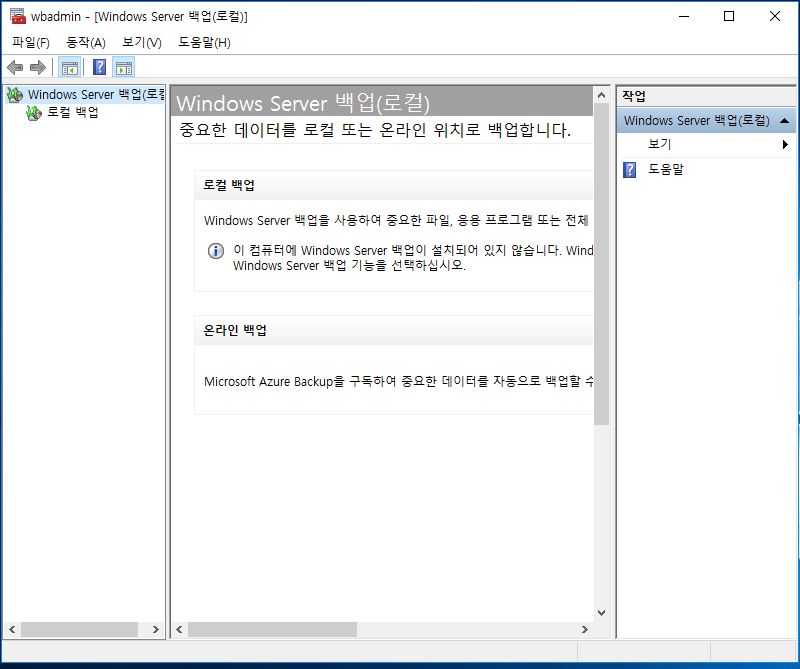

- 실행창 > wbadmin.msc

- 메뉴는 있는데 기능이 없어서 설치를 해야한다.

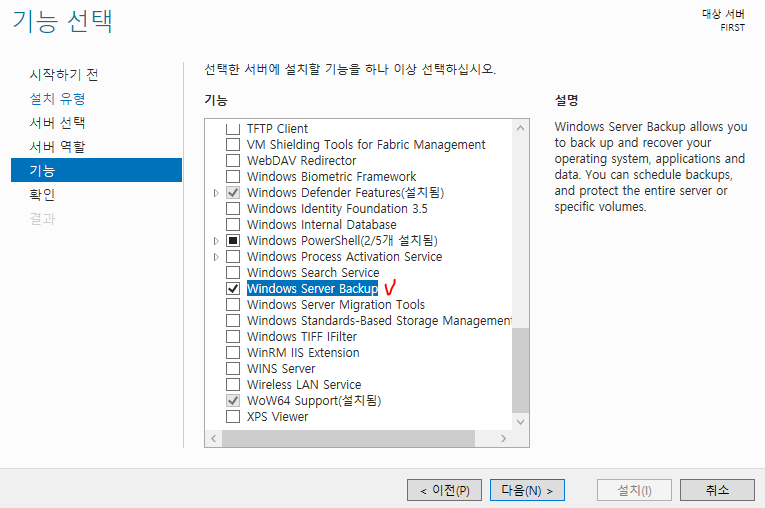

- 윈도우 로고 > 서버 관리자 > 역활 및 기능 추가

- 서버 역활에서 다음을 누르고 기능에서 'Windows Server Backup'체크하여 설치한다.

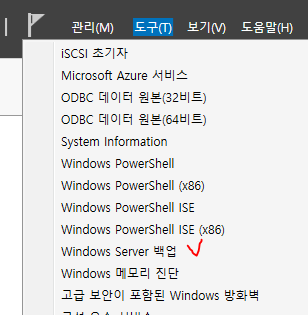

- 서버관리자 도구에 서 '윈도우 서버 백업'메뉴를 클릭할 수 있다.

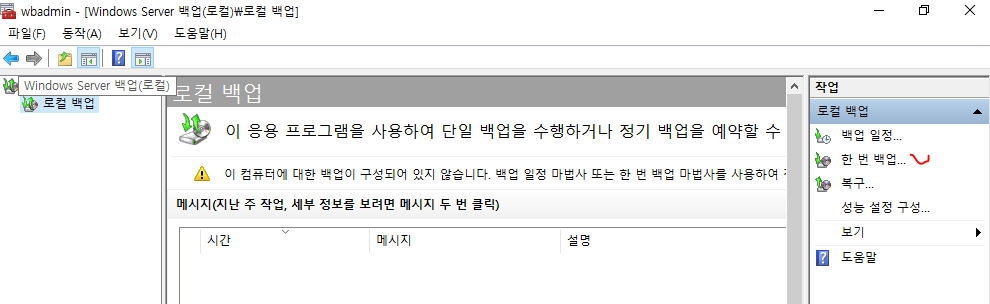

- 한번백업, 예약백업을 실습할것이다.

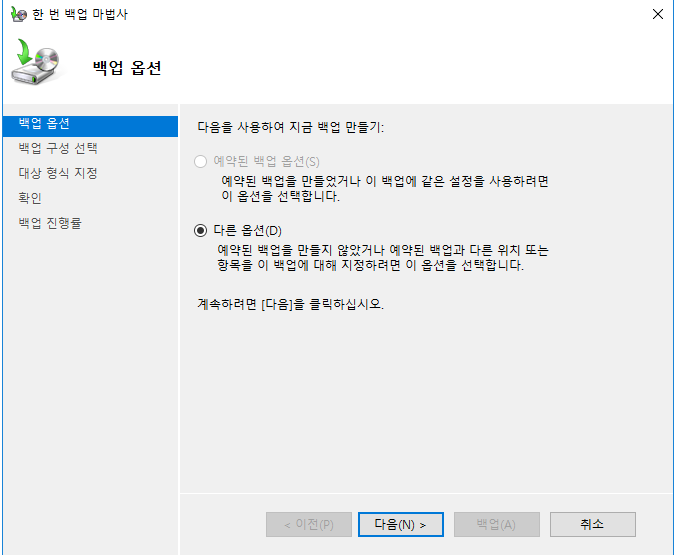

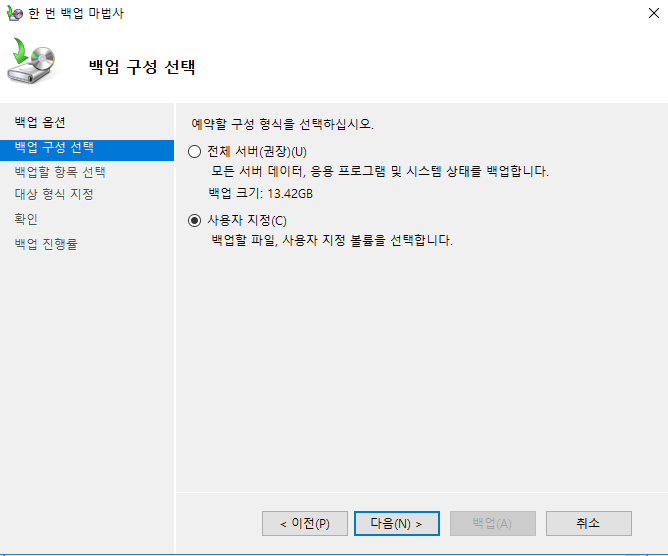

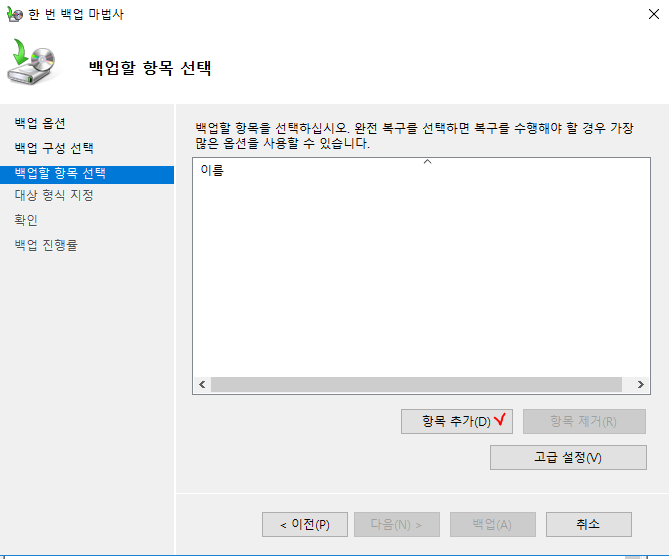

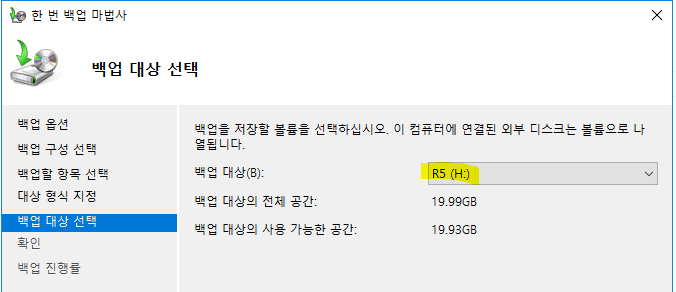

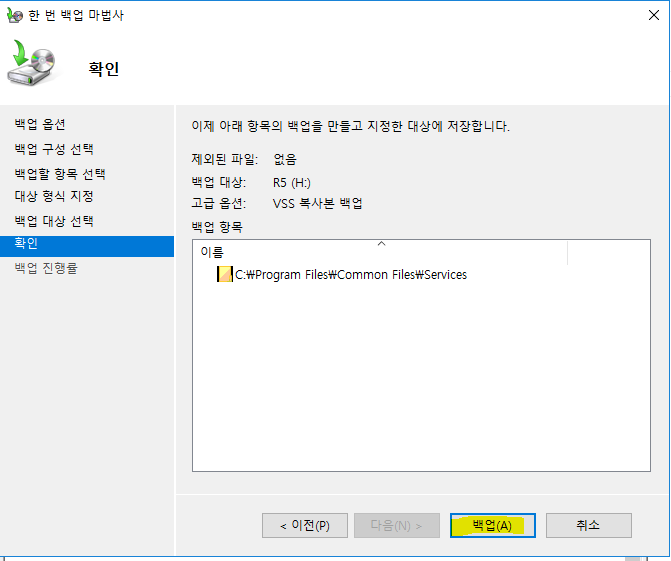

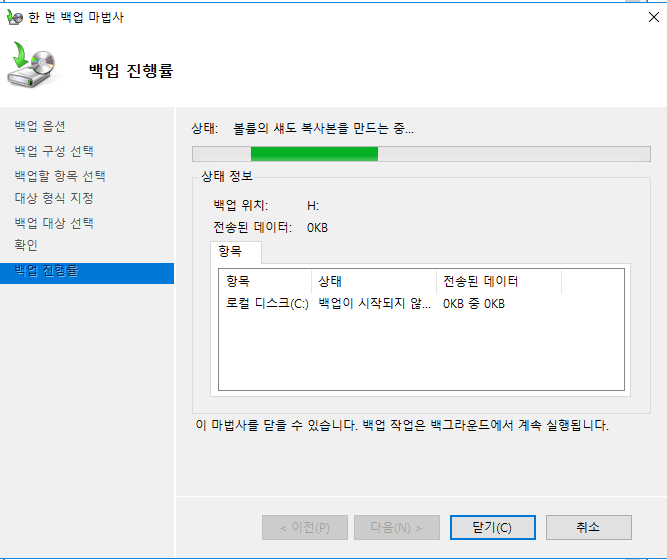

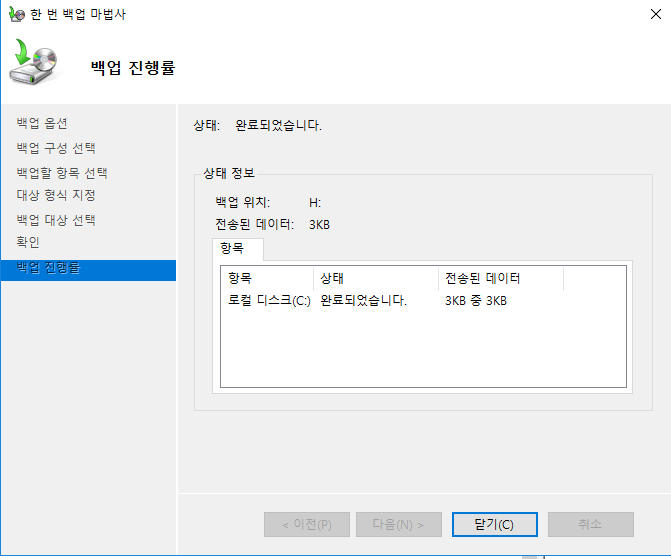

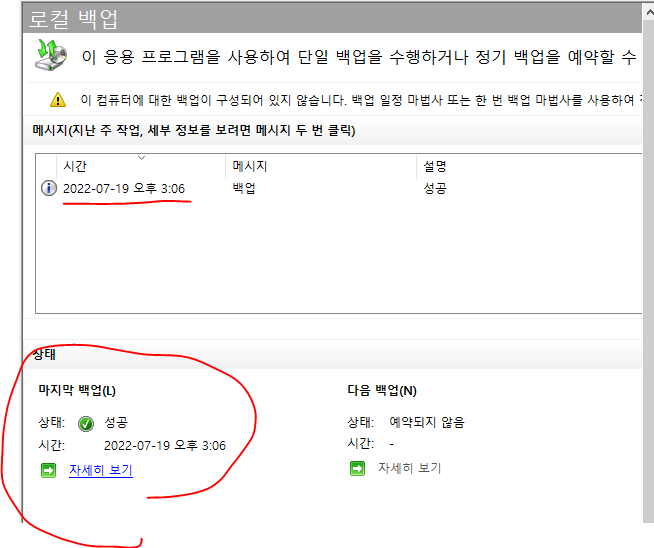

/ 한 번 백업

- 오른쪽 메뉴 상단의 '한 번 백업' 클릭

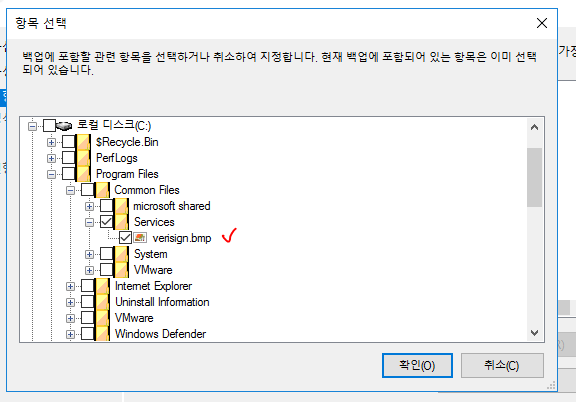

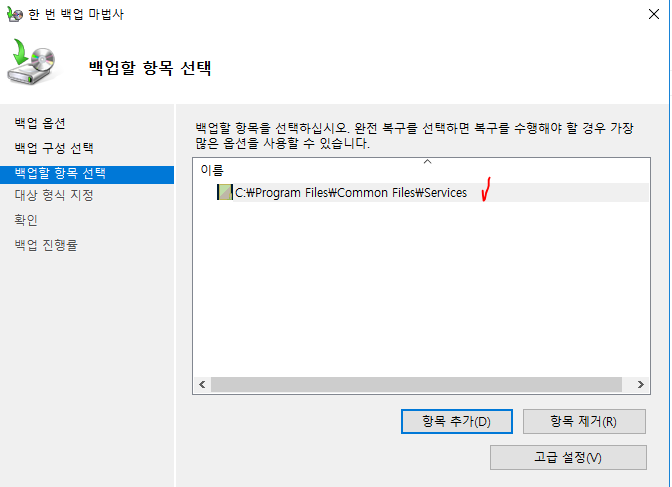

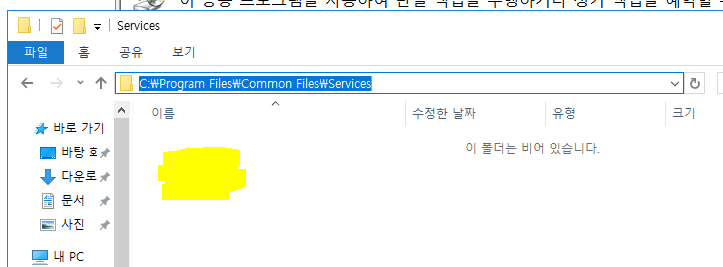

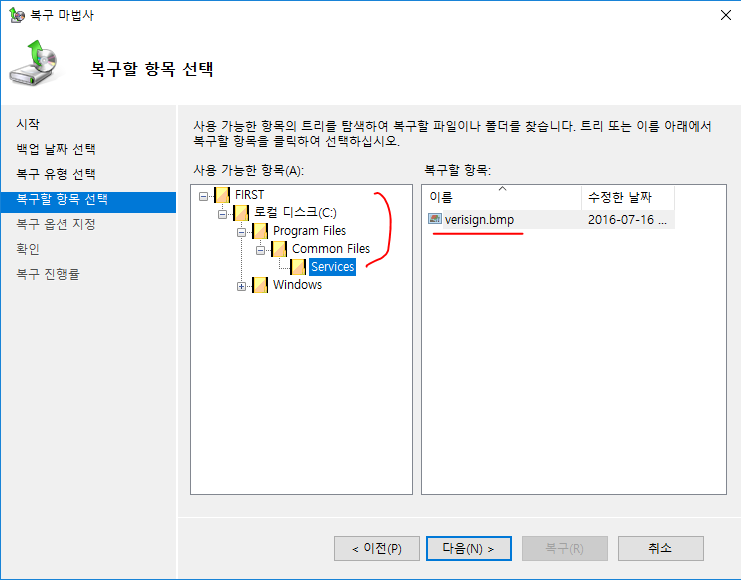

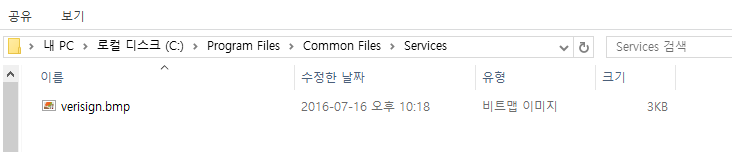

- c 드라이브 확장 > 프로그램 파일즈 확장 > Common Files 확장 > Services 밑에 verisign.bmp 선택

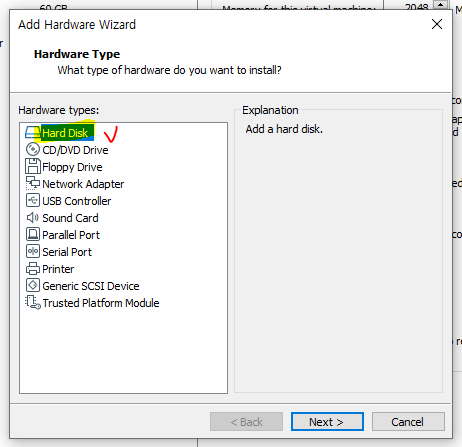

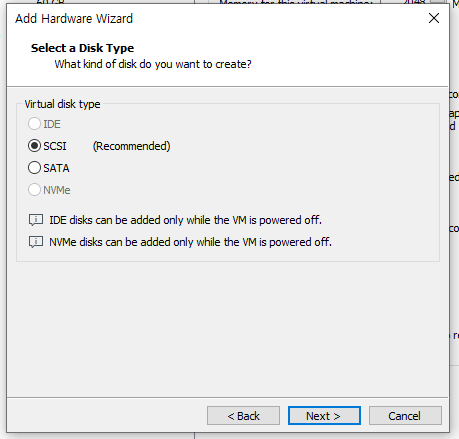

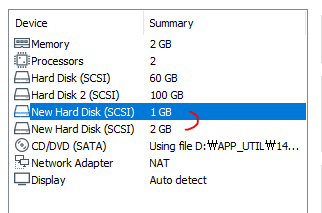

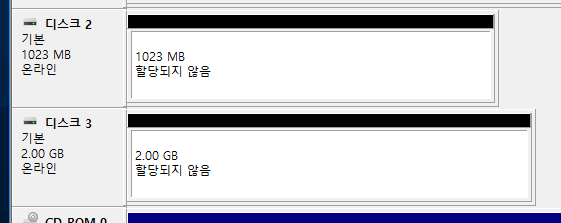

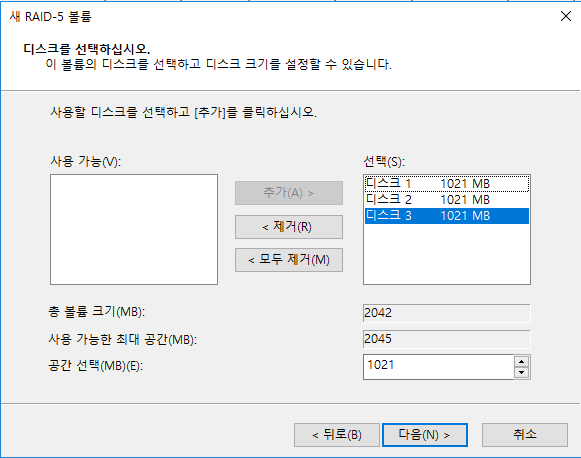

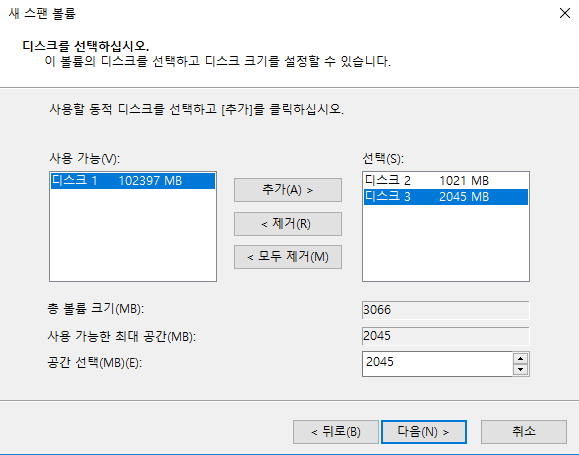

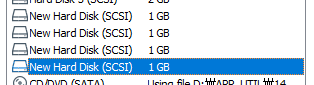

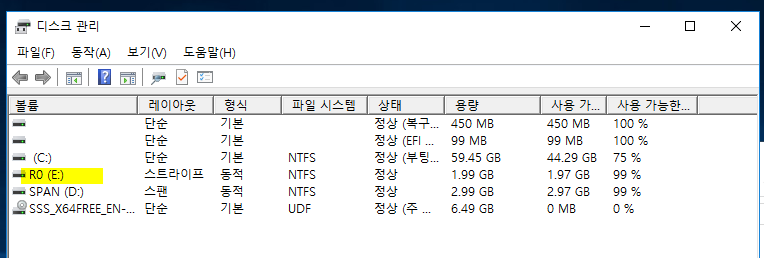

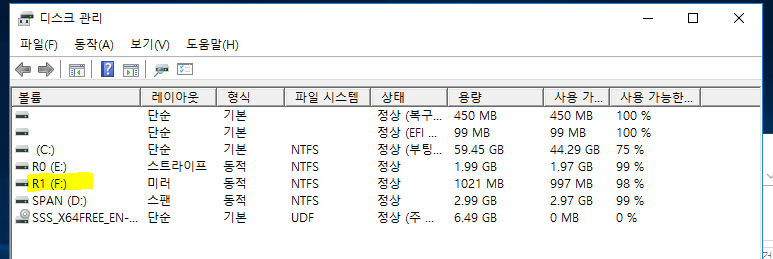

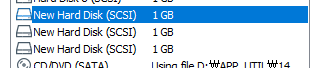

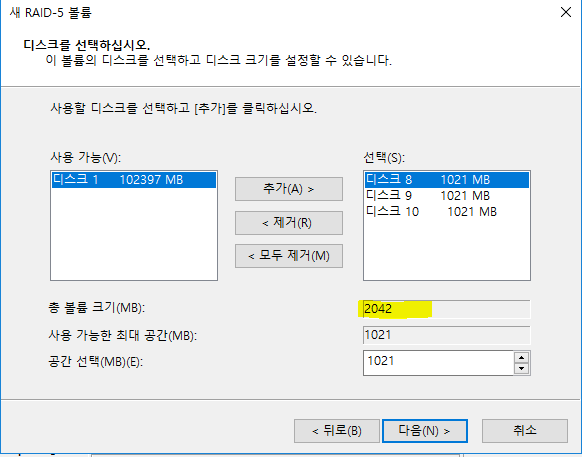

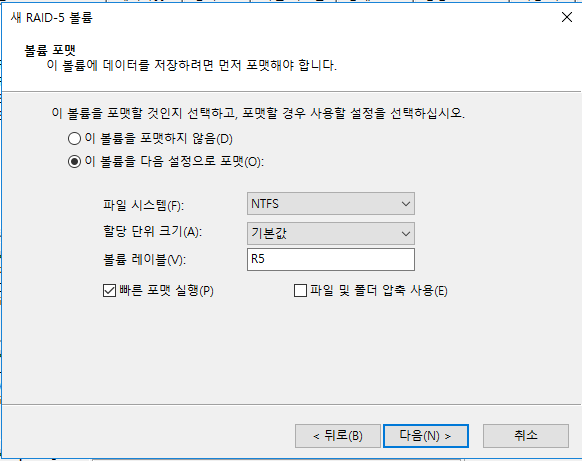

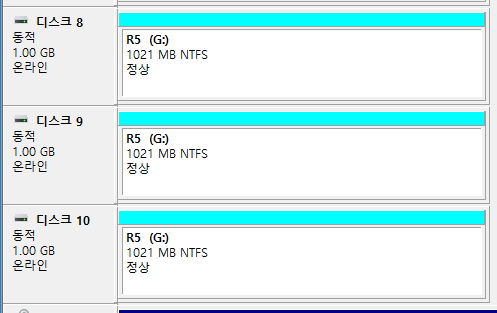

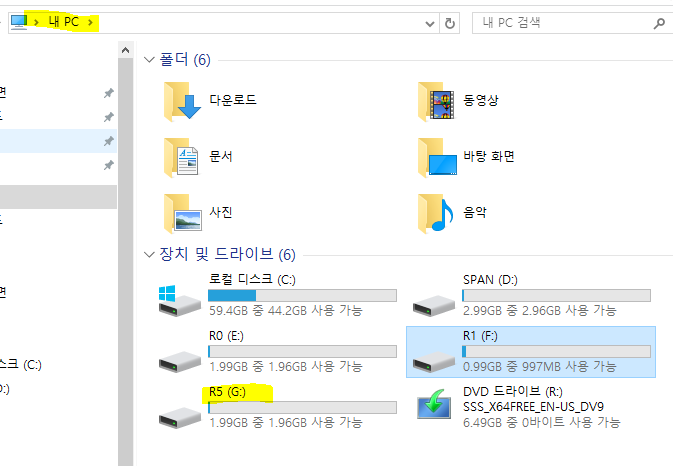

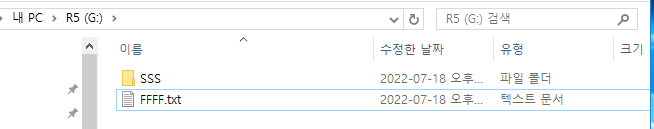

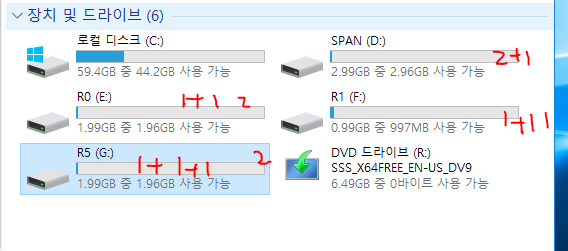

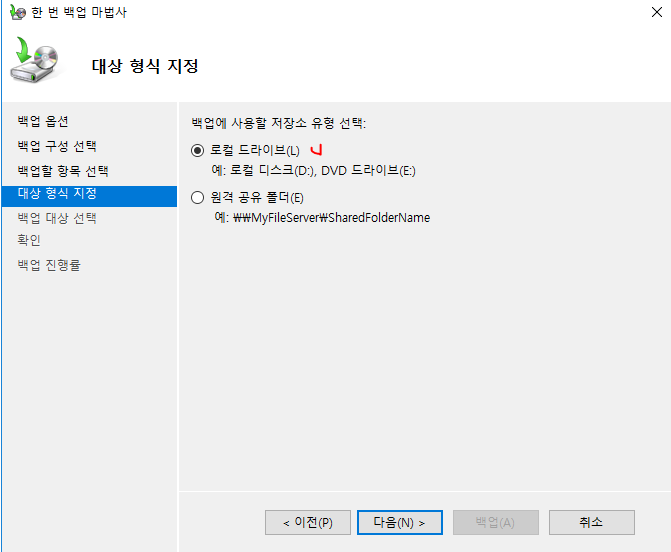

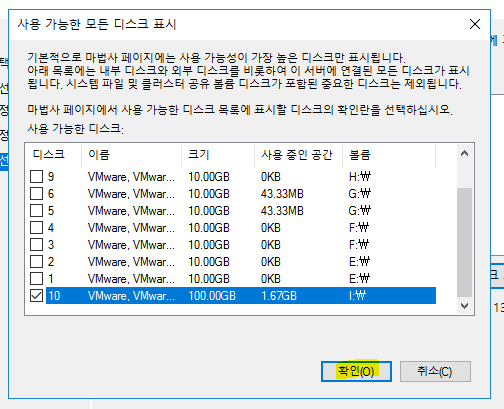

- 어제 실습할때 생성한 Raid5 디스크를 선택한다.

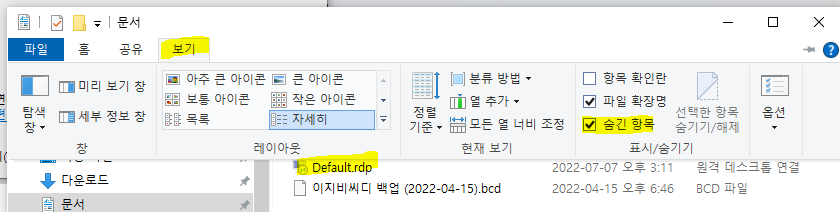

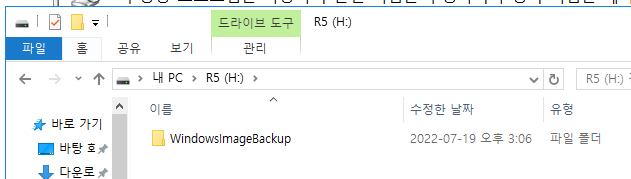

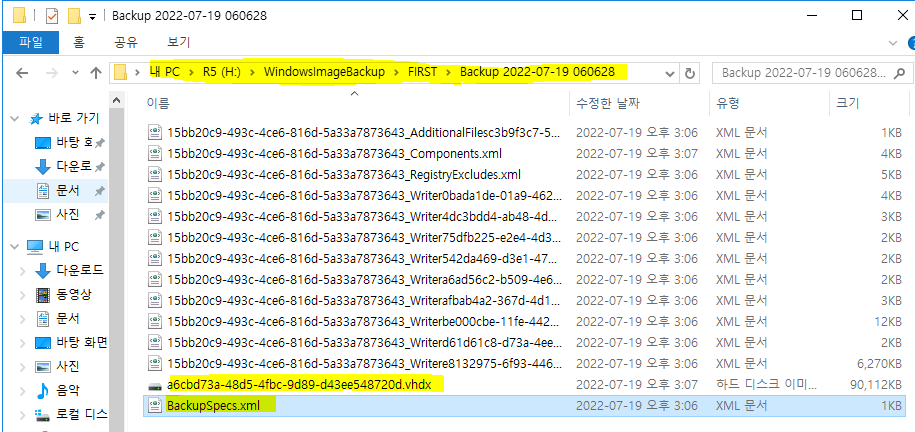

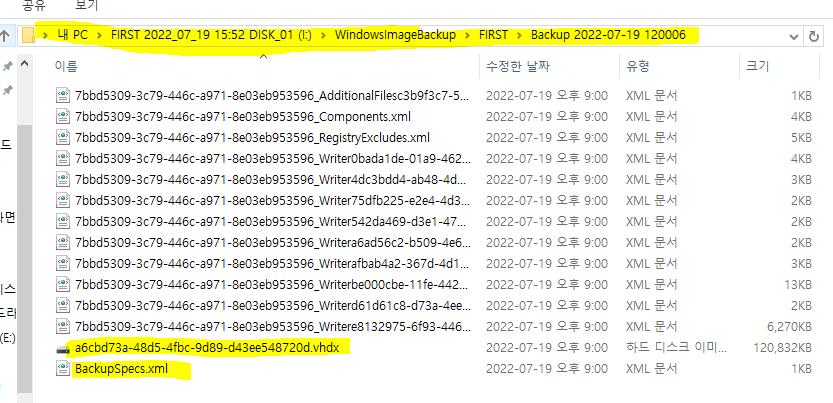

- 내 컴퓨터에서 백업을 했던 폴더를 한번 보자

- 파일이 직접 있는게 아니라 파일에 대한 정보만 있다.

- vhdx가 파일 백업본이다.

- xml에는 백업에 대한 내용을 xml로 정리되어 있다.

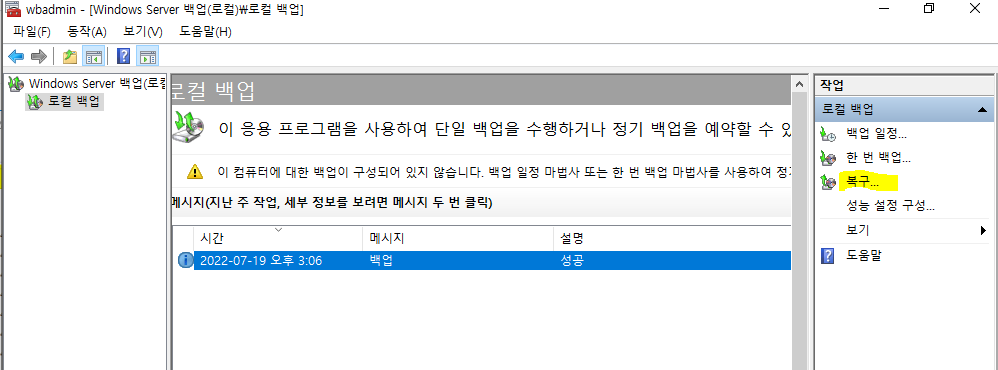

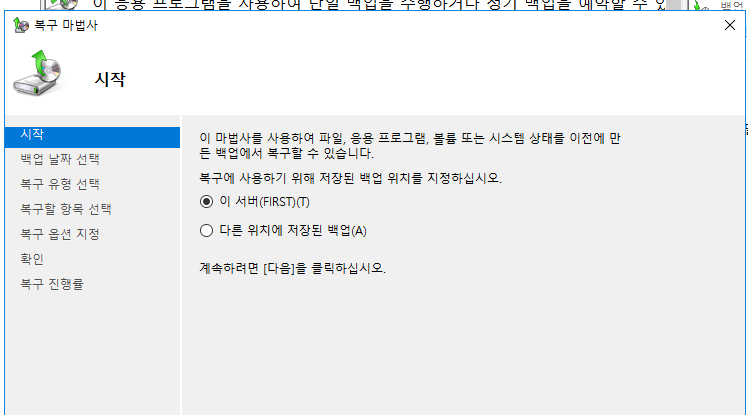

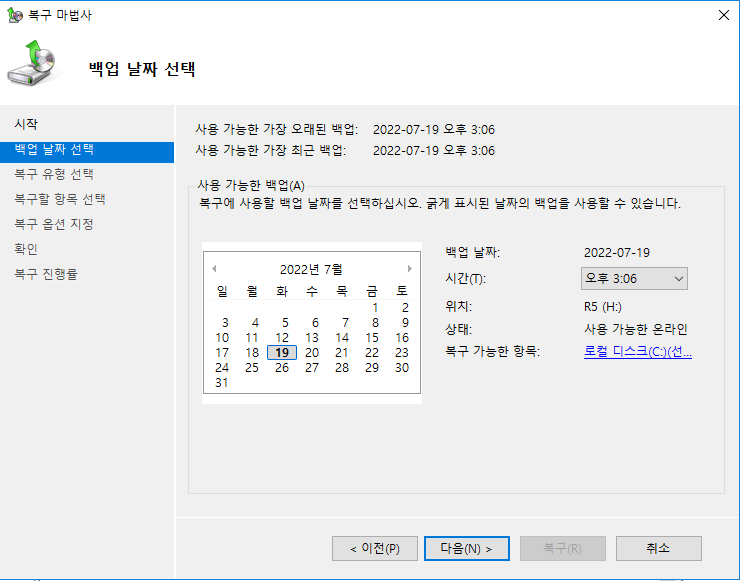

/ 복원

- 파일을 잃어버린 상황을 만들어보자.

- 'C:\Program Files\Common Files\Services'의 이미지 파일을 삭제한다.

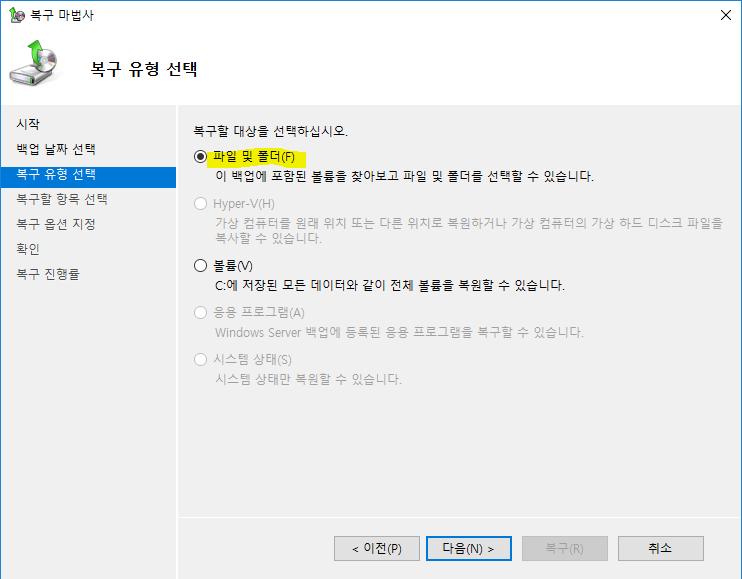

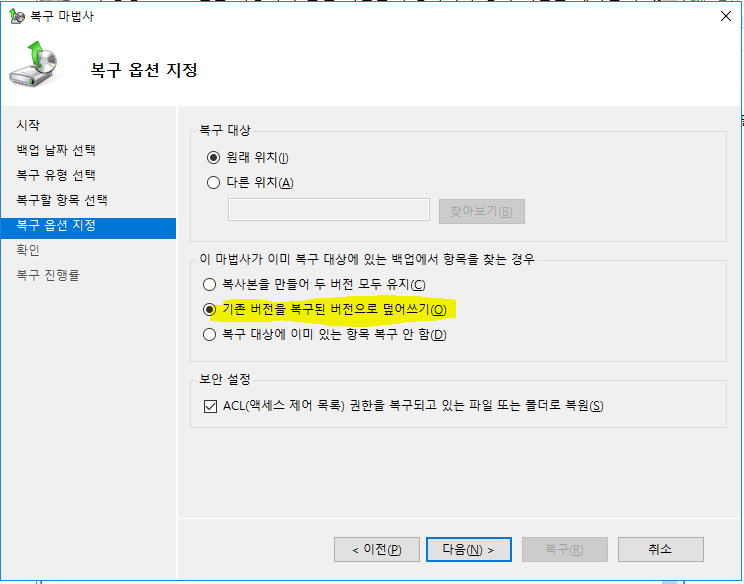

- 백업관리자에서 복구를 클릭한다.

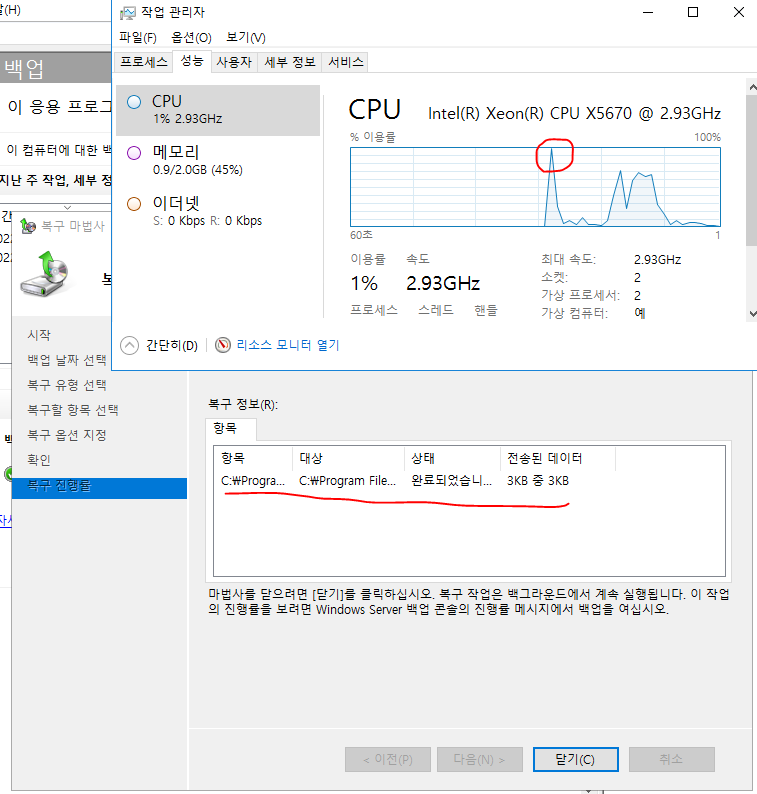

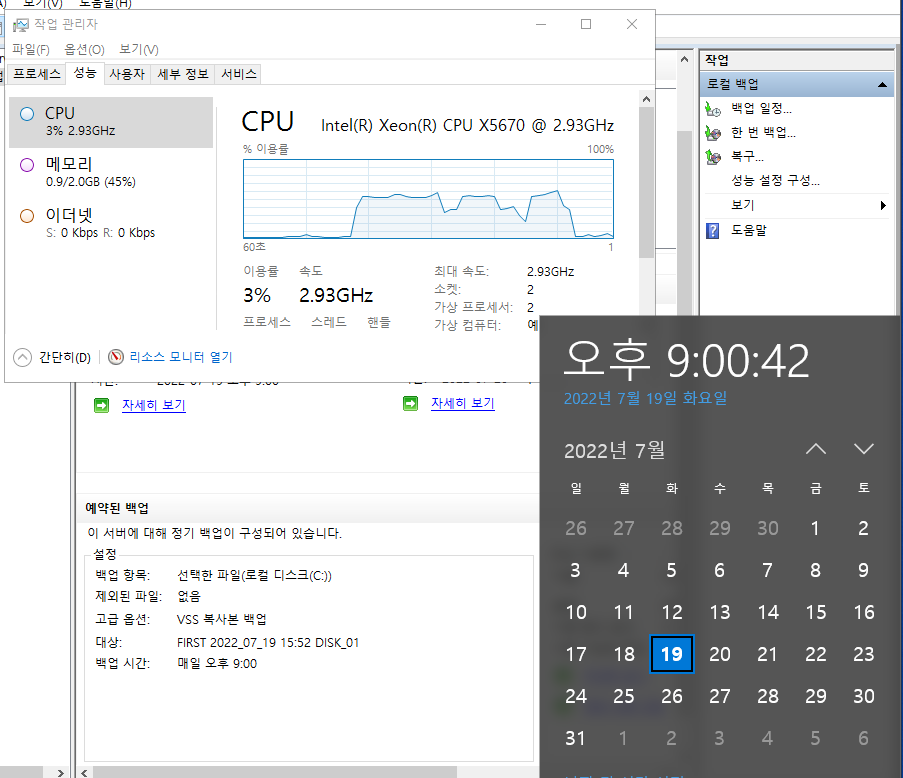

- 복구작업을 실행하면 cpu사용량이 일시적으로 올라간것을 확인할 수 있다.

- 복구가 된것을 확인할 수 있다.

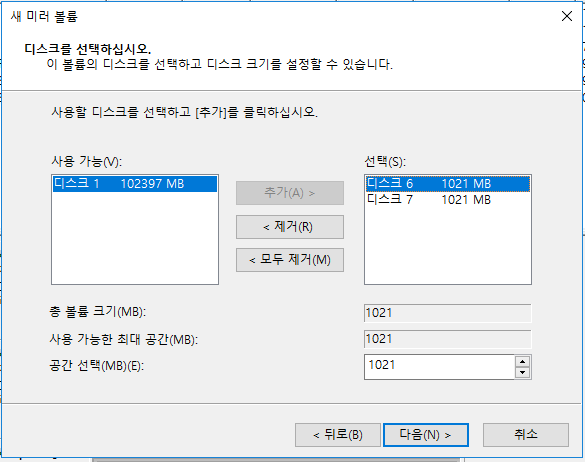

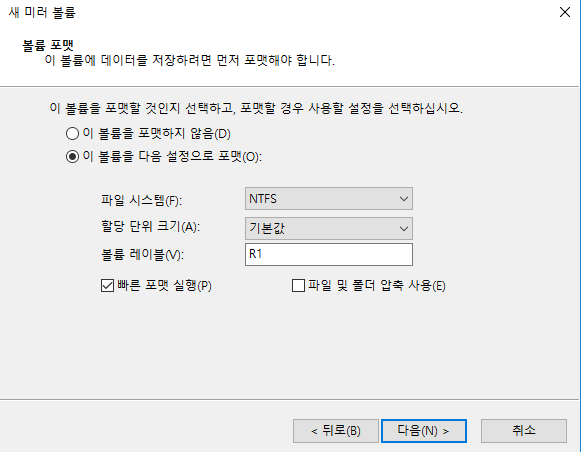

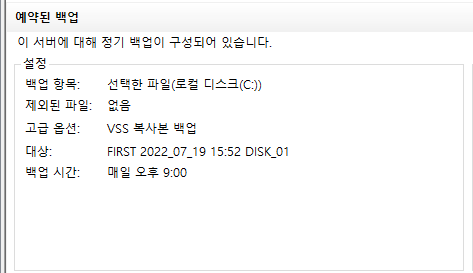

/ 예약백업

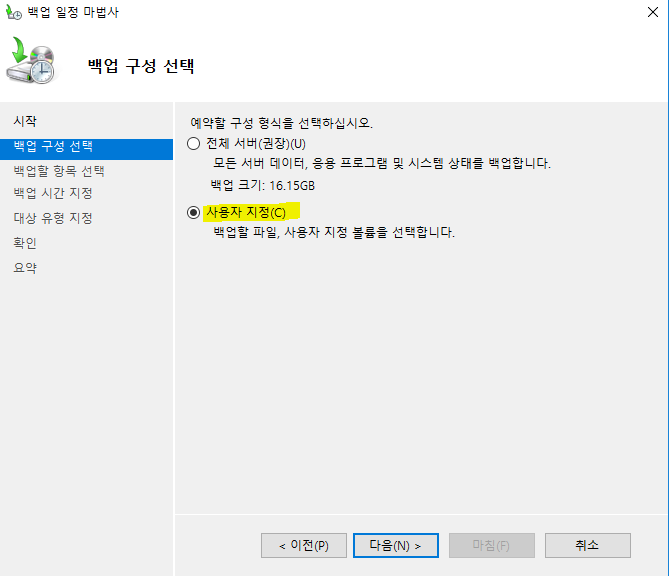

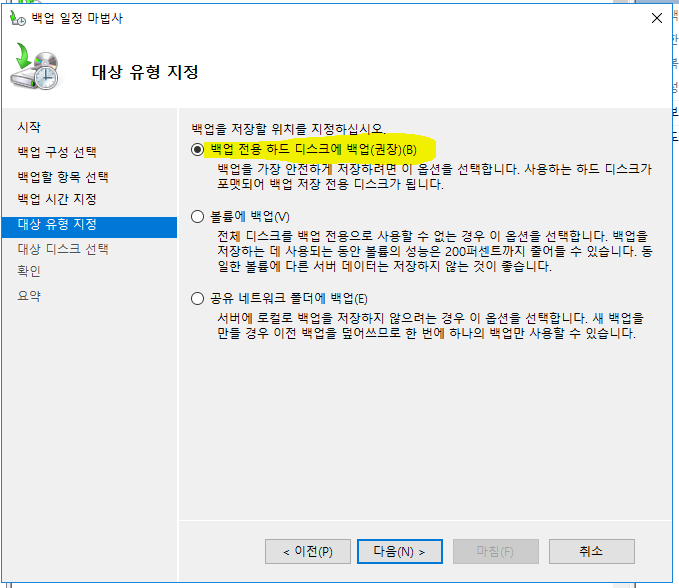

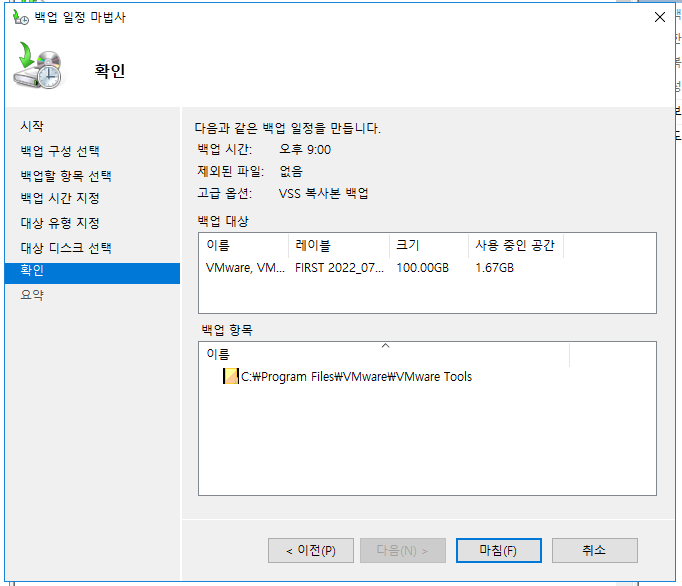

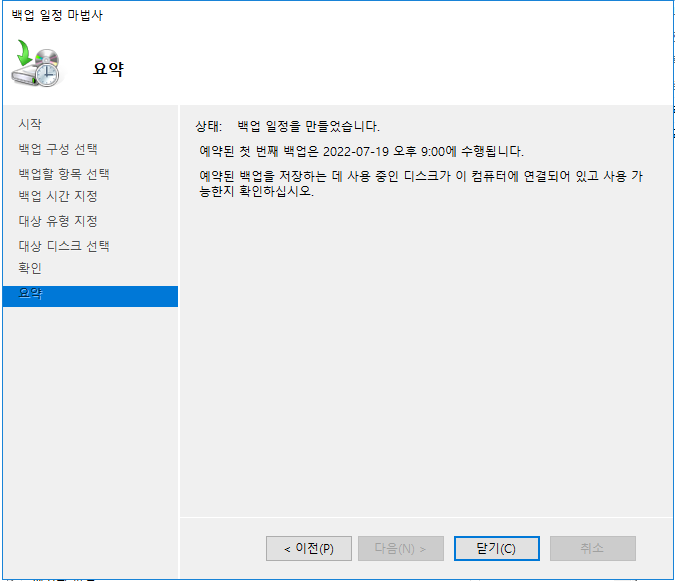

- 윈도우 백업의 오른쪽 상단의 '백업 일정'을 선택한다.

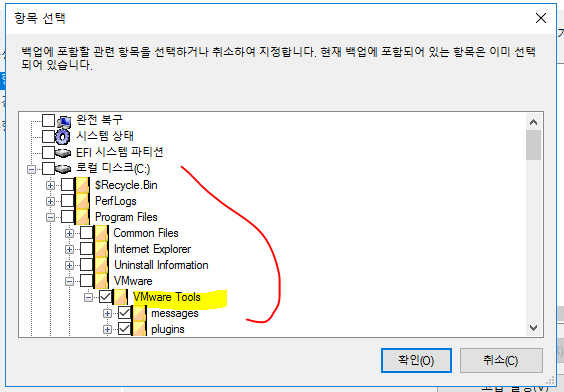

- c 하위 > 프로그래 파일즈 > vmware > vmware 툴즈 선택

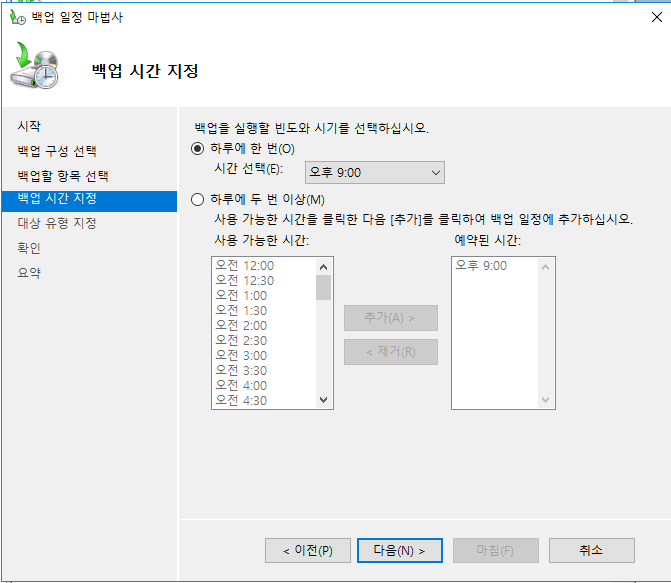

- 여기서는 시간을 선택할 수 있다.

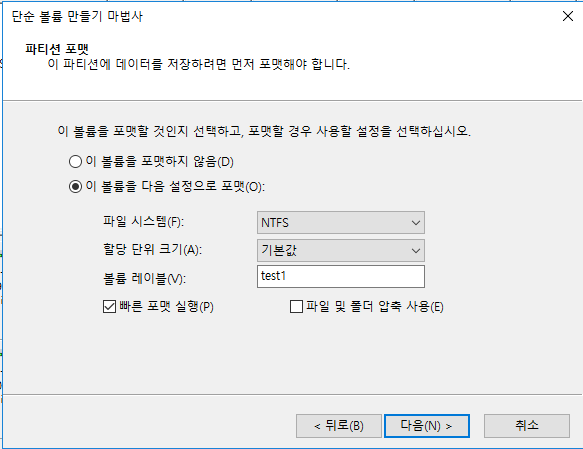

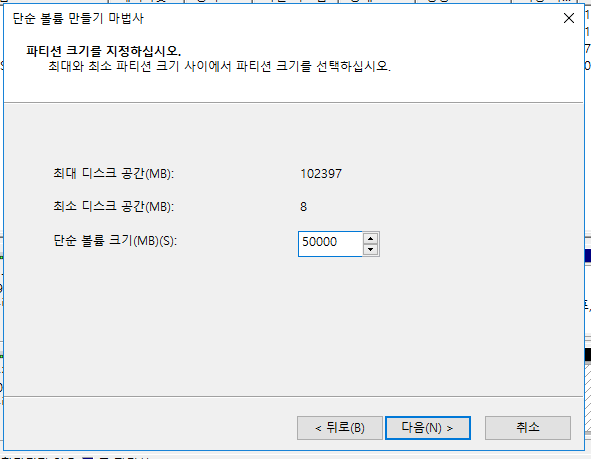

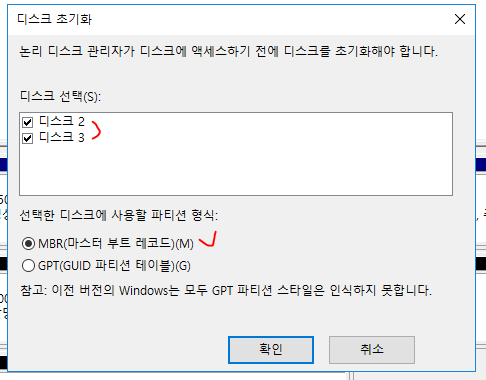

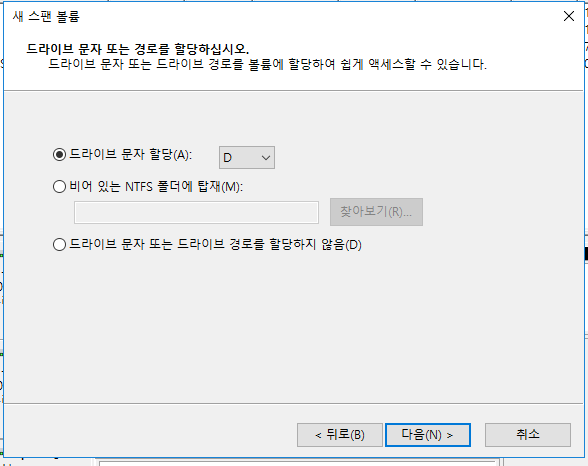

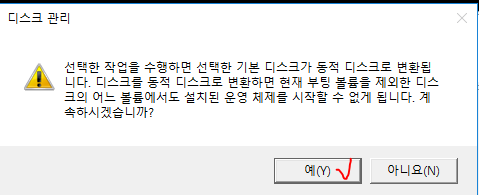

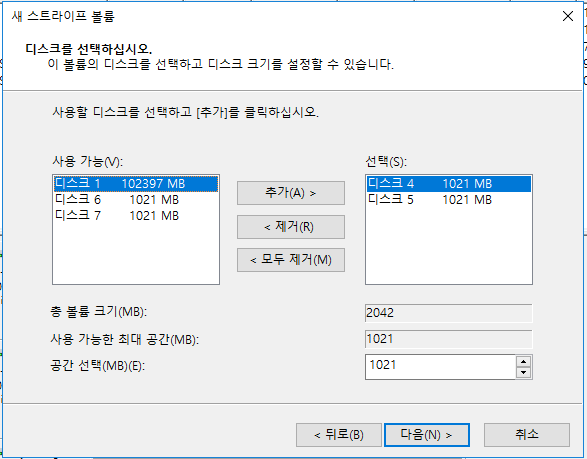

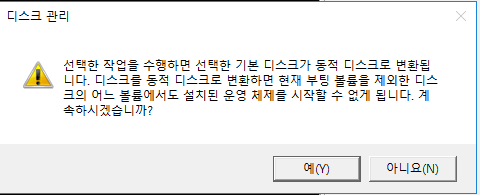

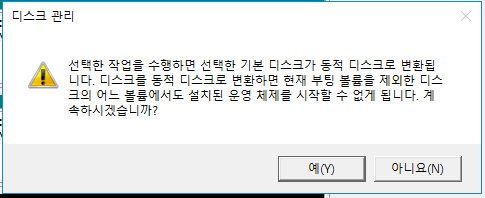

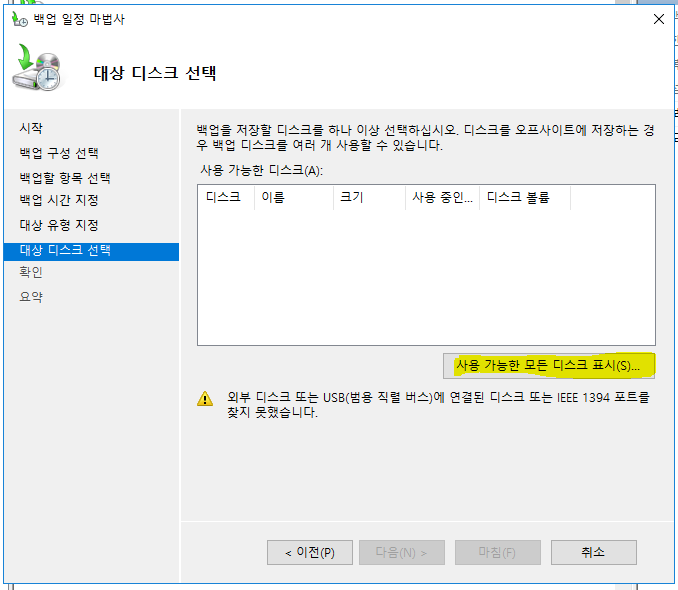

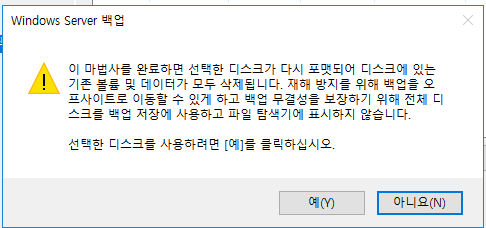

- 디스크를 선택하면 디스크가 포맷된다는 메시지가 뜬다.

- 포멧해도 괜찮으면 예를 누른다.

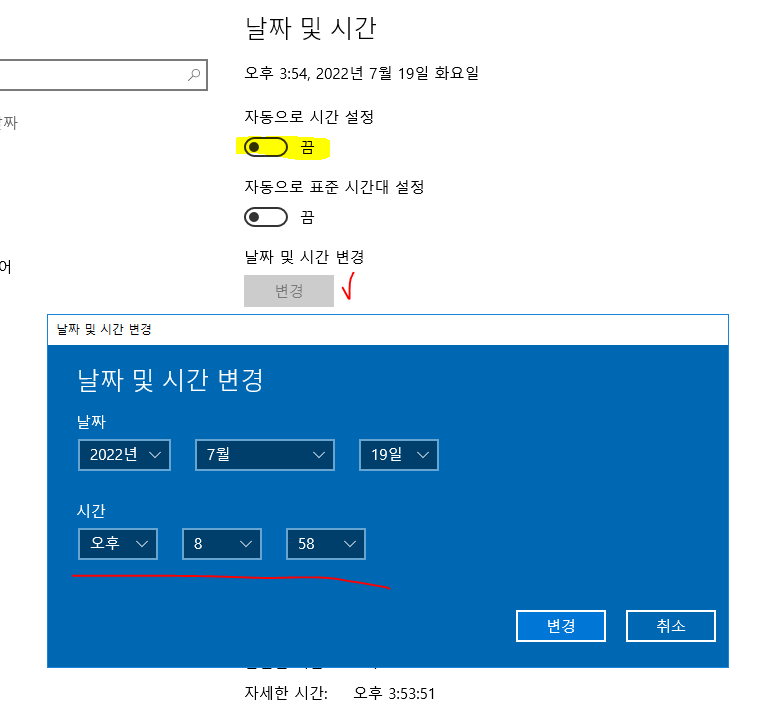

- 예옉 백업을 위해 날짜를 변경해보자.

- 우측 하단의 날짜를 눌러서 날짜 및 시간 설정에 들어간다.

- 자동으로 시간 설정은 끄고 날짜 및 시간 변경에서 백업 시간의 1~2분 전으로 설정해본다.

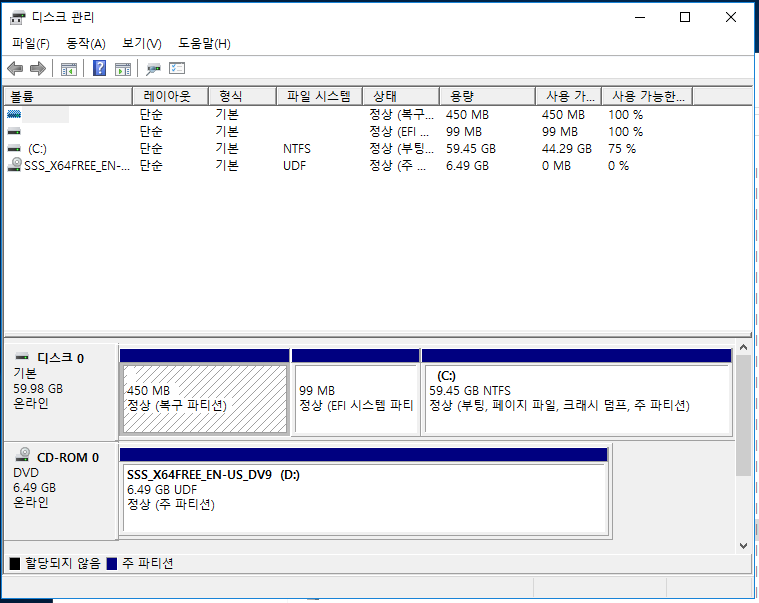

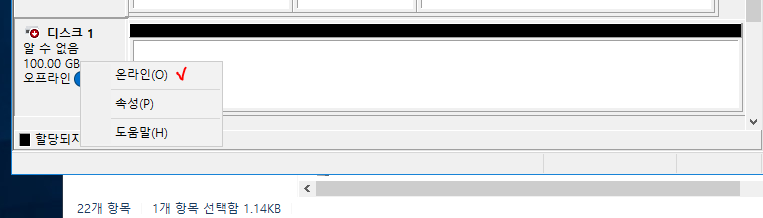

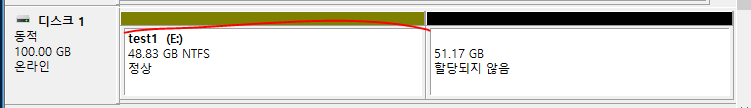

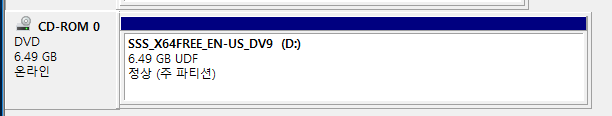

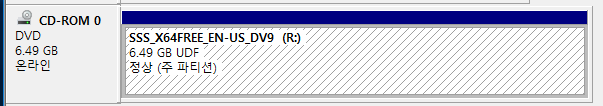

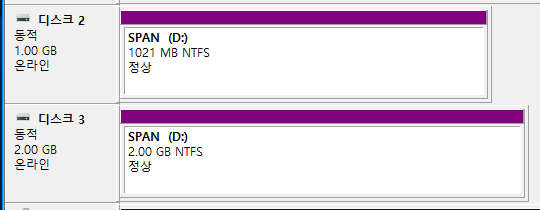

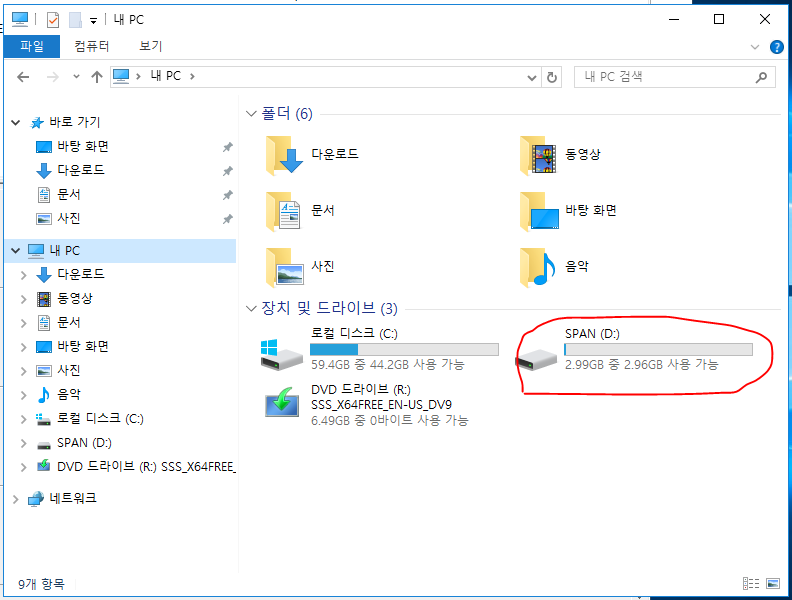

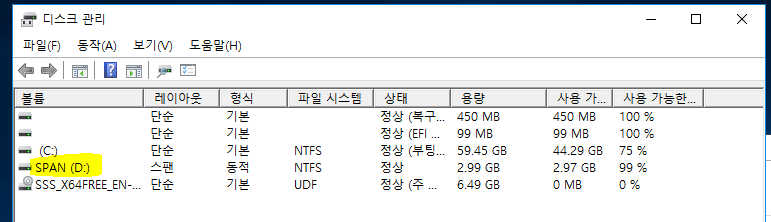

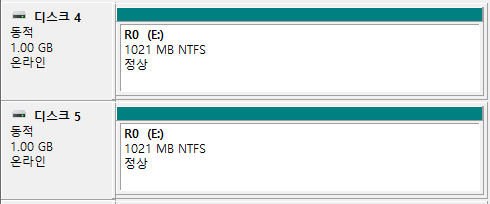

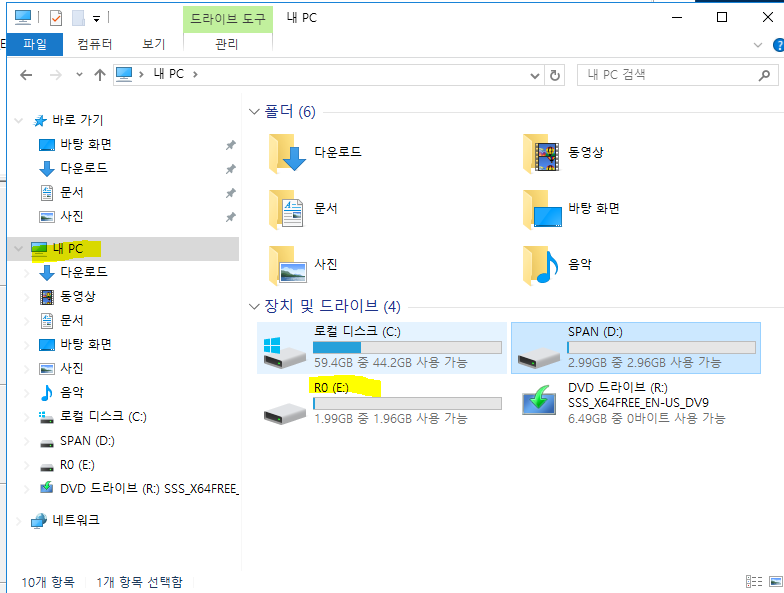

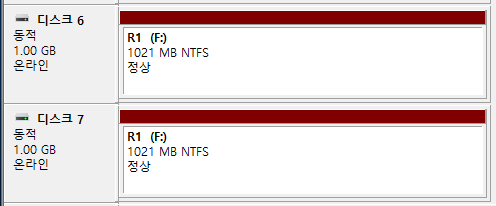

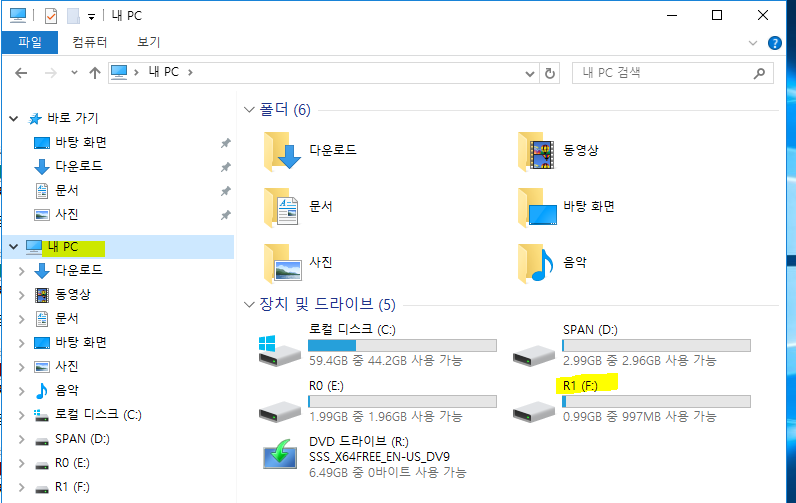

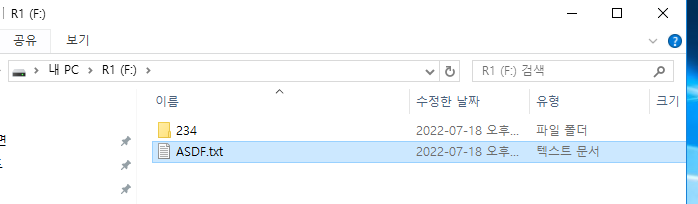

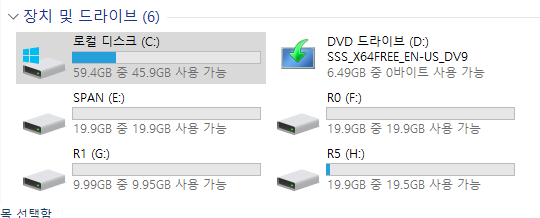

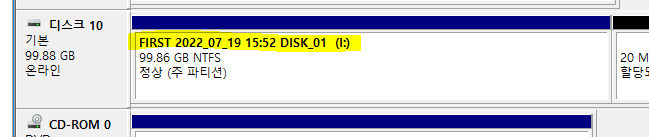

- 내 컴퓨터에서 백업 디스크가 사라져있다.

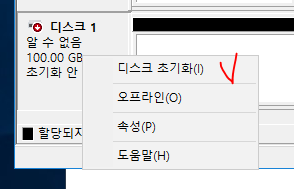

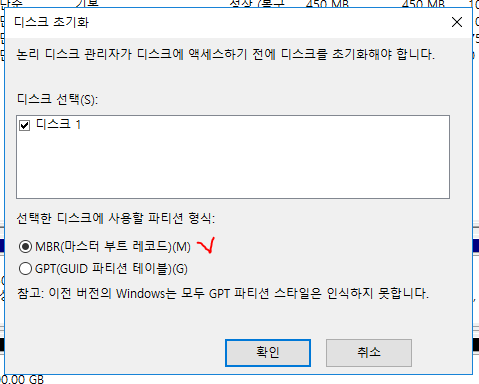

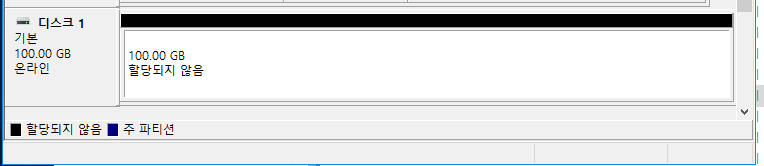

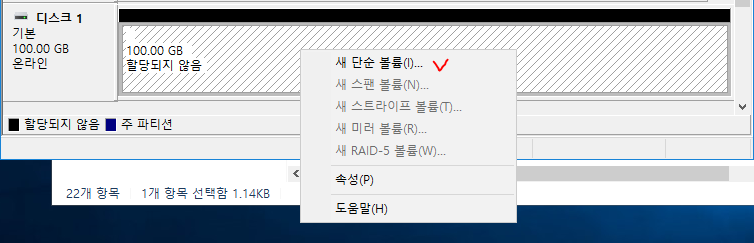

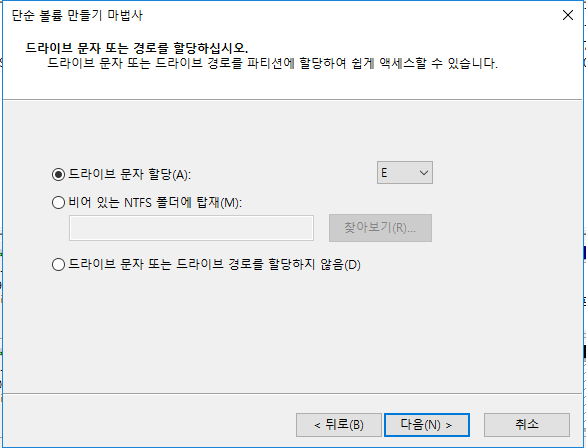

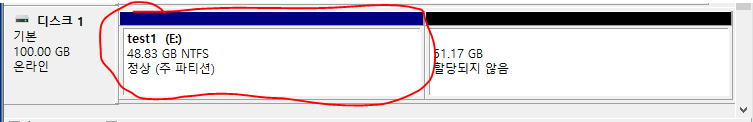

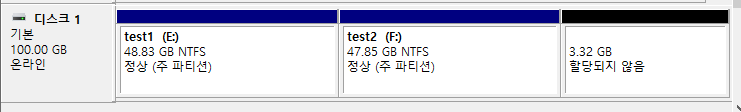

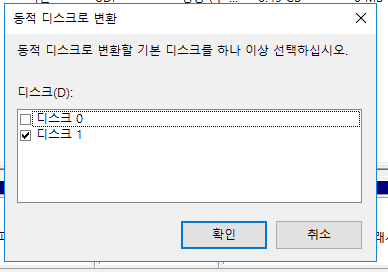

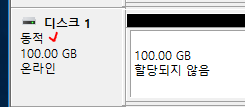

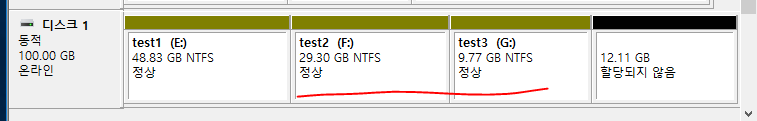

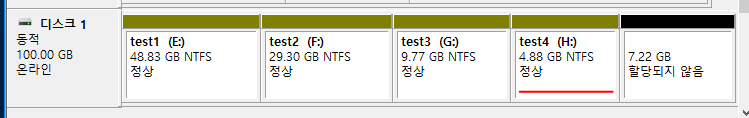

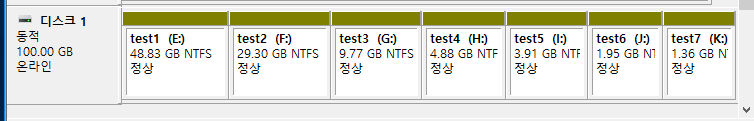

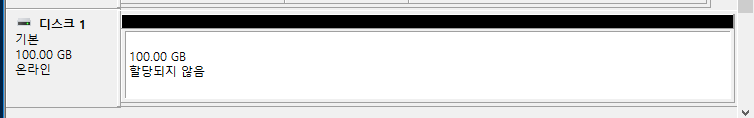

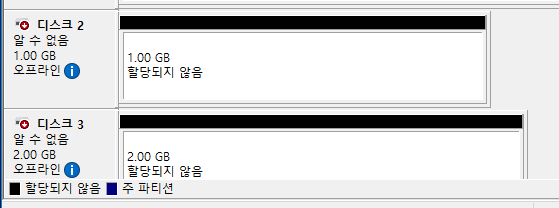

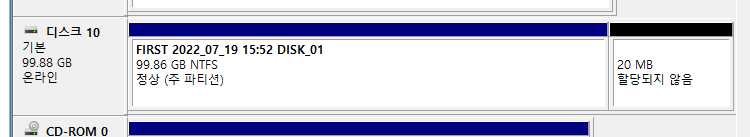

- 디스크 관리에서는 이렇게 보인다.

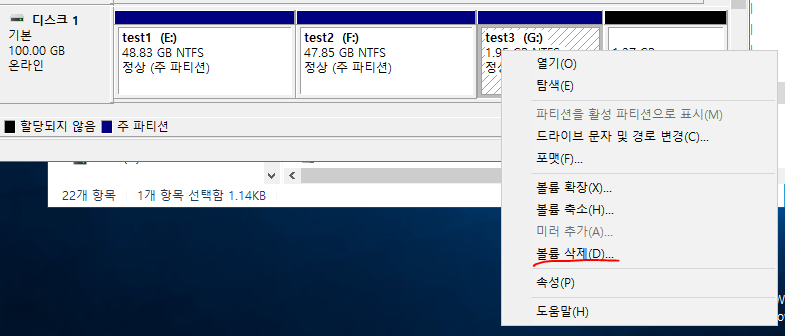

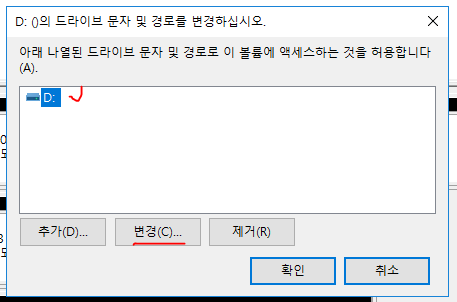

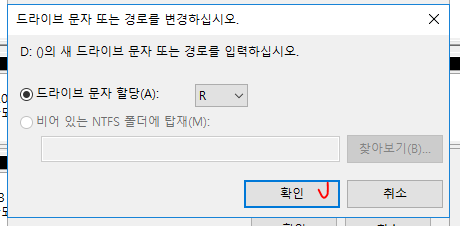

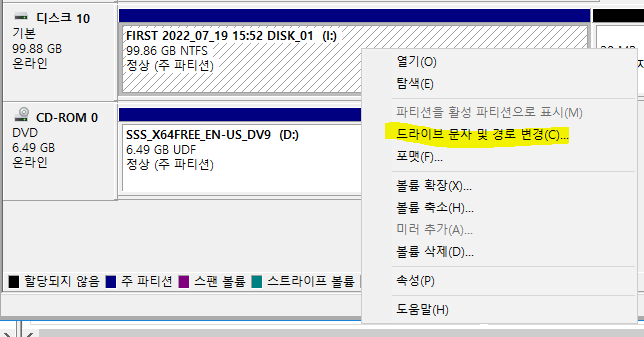

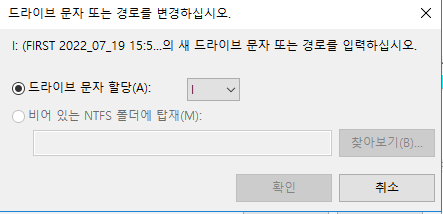

- 보이게 하려면 우클릭 > 드라이브 문자 및 경로 변경에 들어가 문자를 할당해주면 내 컴퓨터에서 확인할 수 있다.

/ 백업 종류

- 전체백업(Full) :

- 증분백업(Incremental) :

- 차등백업(Differential) :

- 합성백업(synthetic) : 전체백업 + 증분백업 -> 새로운 전체백업을 만드는 작업

- 중복제거백업(Deduplication) :

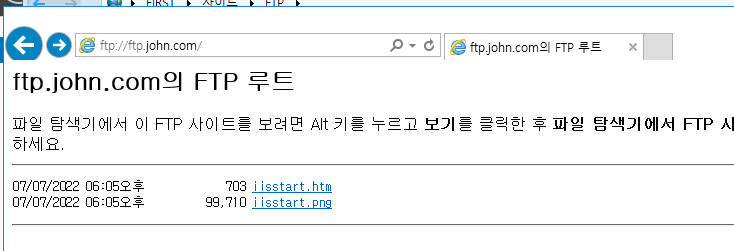

/ 사이트

- 미러 사이트 : 실시간, 주전산센터가 다운되어도 바로 복구

- 핫 파이트 : 주 전산센터와 동일한 수준의 인력, 데이터 대기, full, 증분, 차등, 반나절, 하루

- 웜 사이트 : 장비의 일부 마련, 데이터도 일부분만 가져다 놓는다. , 복구하는데 1~7일 정도 소요된다.

- 콜드 사이트 : 공간, 장비, 이중화 세모, 복구 용이

- 오늘 배운 내용은 재해복구(DR : Disaster Recovery), BCP를 하는데 필요하다.

TCP DUMP

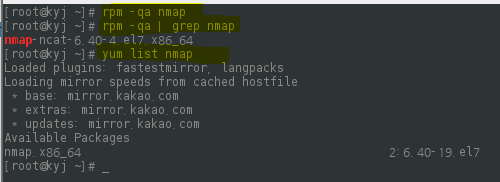

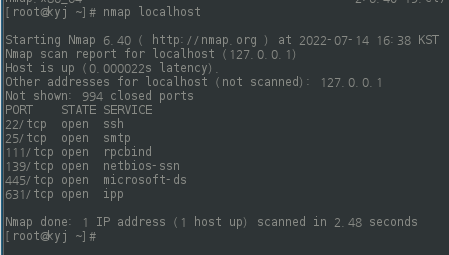

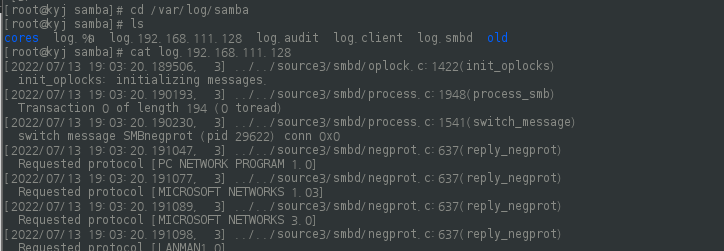

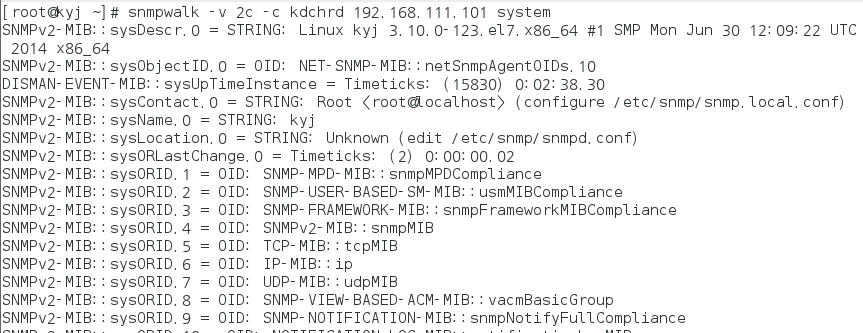

/ tcp dump

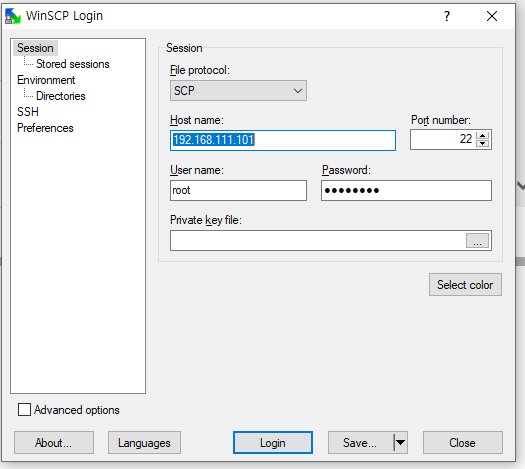

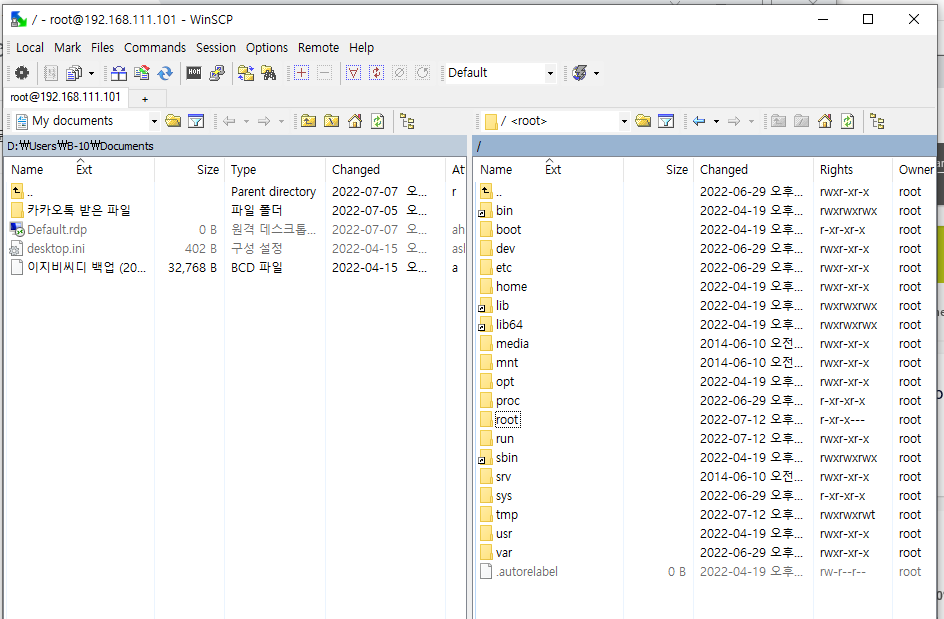

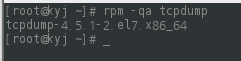

- 리눅스에서 기본적으로 제공하고 있다.

- 항상 띄워져 있는것이 아니기때문에 ps에는 보이지 않는다.

- tcp dump는 인터페이스에 대한 패킷을 잡아준다.

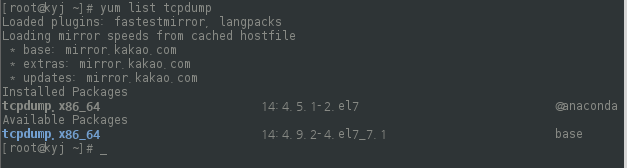

- 하지만 'yum list tcpdump'로 새 버전을 사용할수도 있다.

/ tcp dump 문법

# tcpdump -i 인터페이스 port 포트,포트,포트 -w 저장이름

- w : 덤프파일 저장

- i : 인터페이스

- port : 포트

# tcpdump -i 인터페이스 (tcp|udp|icmp) and host (src|dst) 아이피

- tcp, udp, icmp : 특정 프로토콜을 지정할 수 있다.

- src, dst : src 또는 dst를 쓸 수 있다.

# tcpdump -D : 인터페이스 목록을 확인한다.

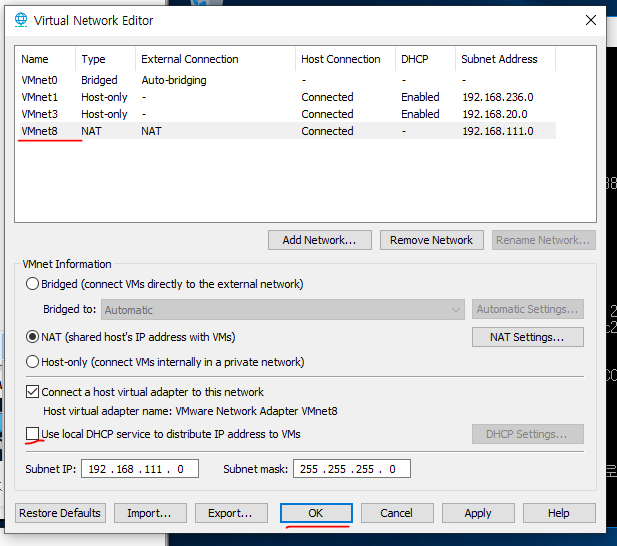

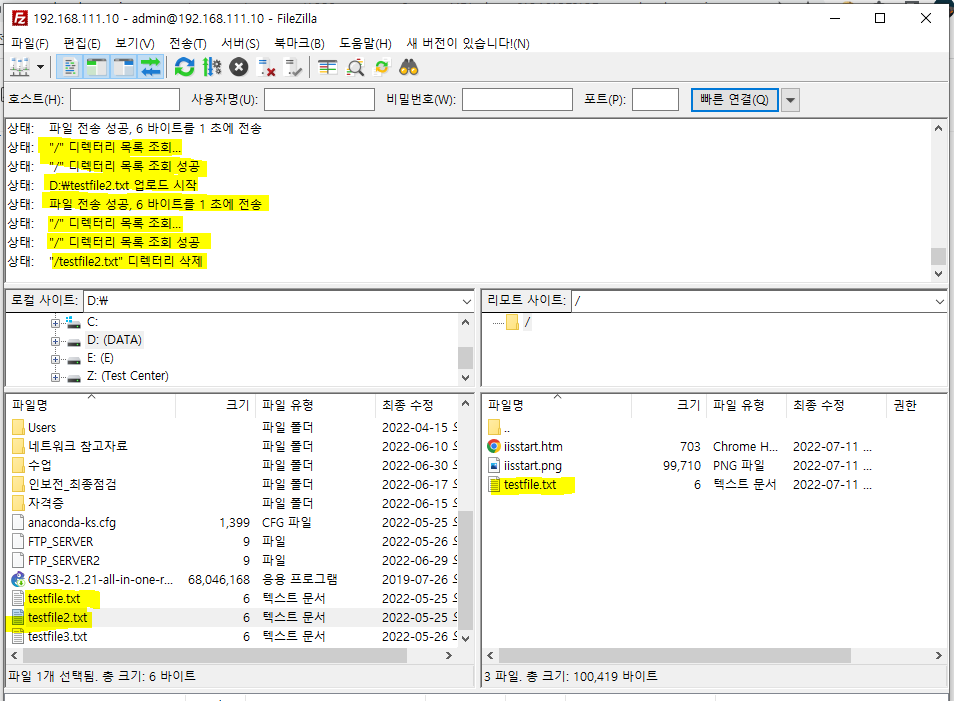

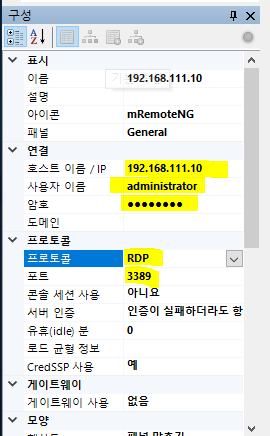

# tcpdump -e -i eno16777728 tcp port 21 and host 192.168.111.1

- e : mac어드레스를 노출시키는 옵션이다.

# tcpdump -c 4 -i eno16777728 tcp port 21 and host 192.168.111.1

- c : 원하는 덤프의 갯수를 지정할 수 있다.

# tcpdump -i eno16777728 -nn -vvv -A -G 3600 -w /경로/파일명_%Y%m%d_%H%M%S.pcap -Z root host naver.com and port 443

- nn : 80은 http로 21은 ftp로 자동으로 변환하는데 그러지 마라. xx포트를 변환없이 그대로 출력해라

- vvv : 그냥 v는 verbose라고 해서 내용을 자세하게 보여주는 옵션인데, vvv는 패킷의 모든 정보를 디테일하게 보여줘라는 옵션이다.

- A : 패킷의 내용을 ASCII형태로 보여줘

- G : 패킷정보를 저장하는 파일을 일정 주기로 갱신. 초로 표시한다.

- %Y%m%d , %H%M%S : 년 월 일 시 분 초

- Z : tcpdump를 실행시킬 권한을 설정한다.

- icmp tcpdump 실습

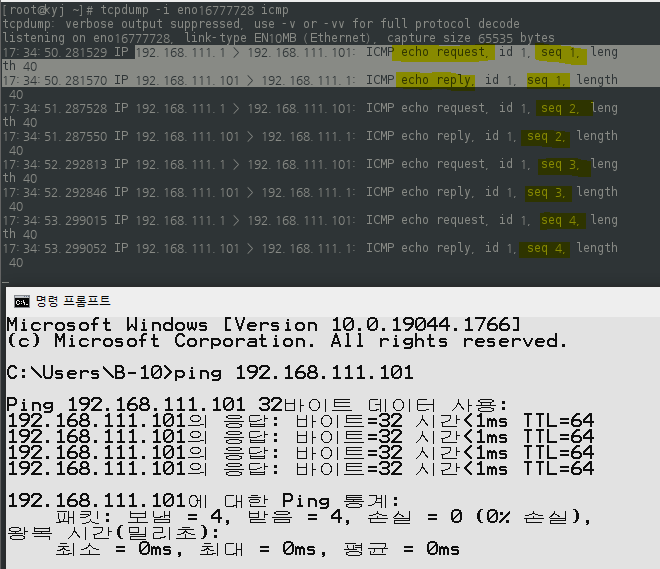

# tcpdump -i eno16777728 icmp

- pc에서 서버로 ping을 날려본다.

- 리퀘스트(8)와 reply가 번갈아 있는것을 볼 수 있다.

- 시퀀스 번호도 1씩 증가한다.

- src or dst 실습

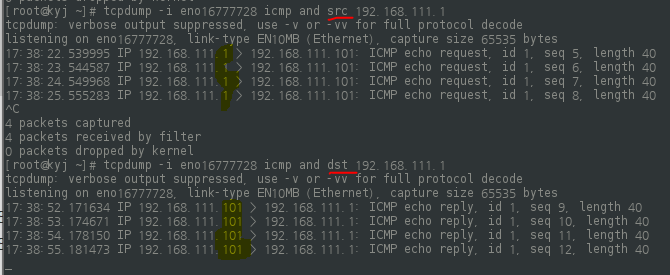

# tcpdump -i eno16777728 icmp and src 192.168.111.1

# tcpdump -i eno16777728 icmp and dst 192.168.111.1

- 소스만 보이게 하거나 목적지만 보이게 할 수 있다.

- src나 dst를 적지 않을때에는 host라고 적어준다.

# tcpdump -i eno16777728 icmp and dst host 192.168.111.1 도 가능하다.

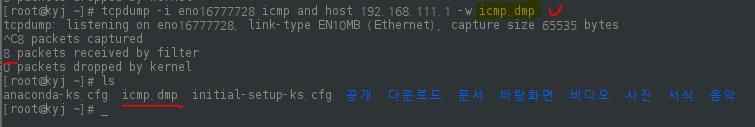

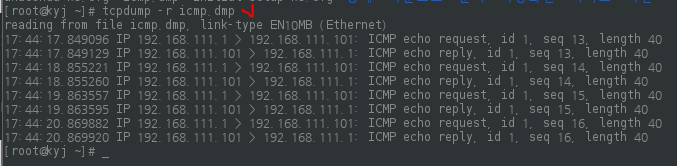

/ -w 옵션 덤프파일 저장 실습

# tcpdump -i eno16777728 icmp and host 192.168.111.1 -w icmp.dmp

- 파일을 읽을때는 -r옵션을 사용한다. (cat으로는 읽을 수 없다.)

# tcpdump -r icmp.dmp

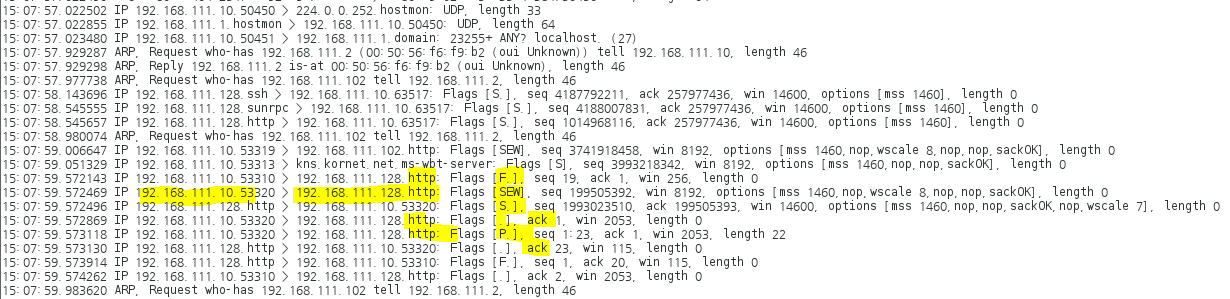

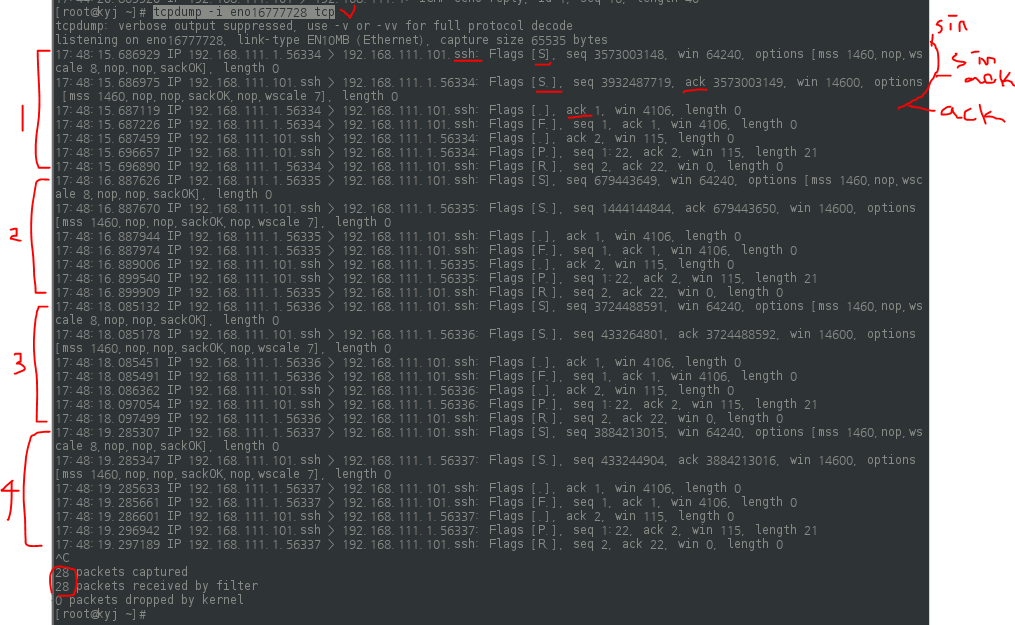

/ tcp 프로토콜 확인 실습

# tcpdump -i eno16777728 tcp

- SYN, SYN+ACK, ACK가 되고 FIN, PUSH, RESET으로 마무리가 되는것을 확인할 수 있다.

- 포트를 사용하고 있지 않은 쪽으로 신호를 보내보자

- SYN을 보냈는데 응답이 없으니까 계속 SYN을 보내는것을 확인할 수 있다.

/ TCP header 구조

- TCP Flags : control 필드 6bit

- CWR : Congestion Windows Reduced 혼잡윈도우 크기 감소

- ECN : Explicit congestion Notification 혼잡 알림

- tcpdump에서는 보이지 않는데 와이어 샤크에서는 같이 보인다.

/ TCP 헤더 플래그

- 우압알스프

- U : URG urgent

- A : ACK 확인응답메시지

- P :PSH push 데이터를 포함해서 보낸다.

- R : RST reset 수신거부, 신호를 끊을때

- S : SYN syschronize 신호 동기화

- F : FIN finish 신호 연결을 종료

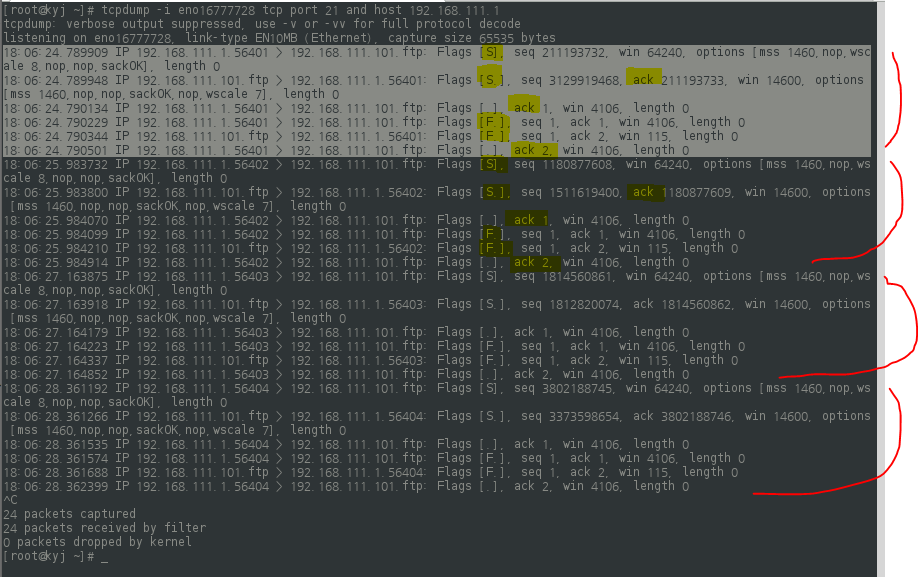

/

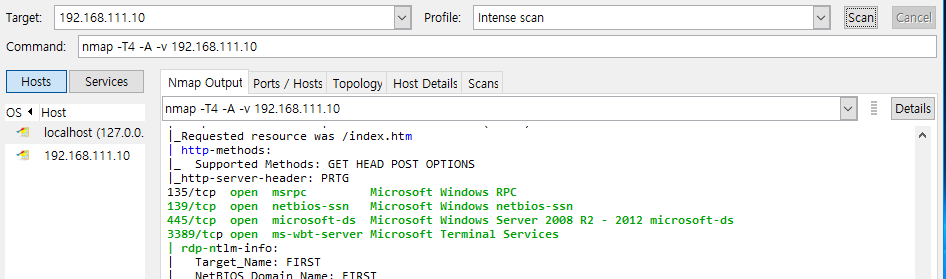

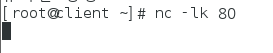

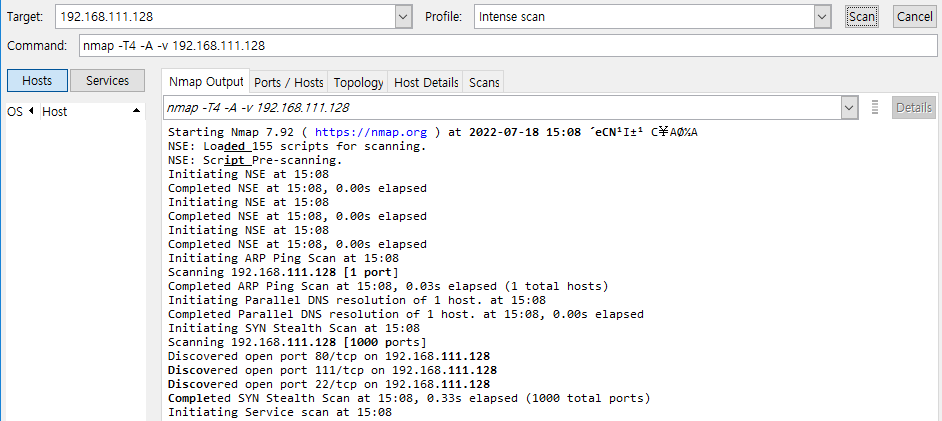

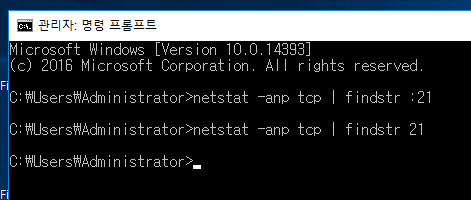

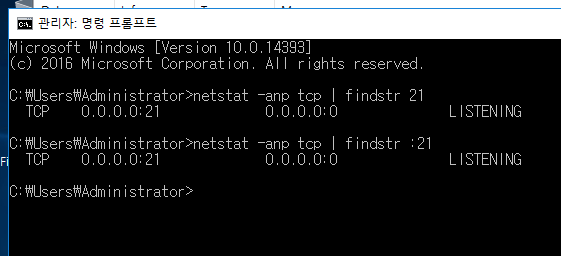

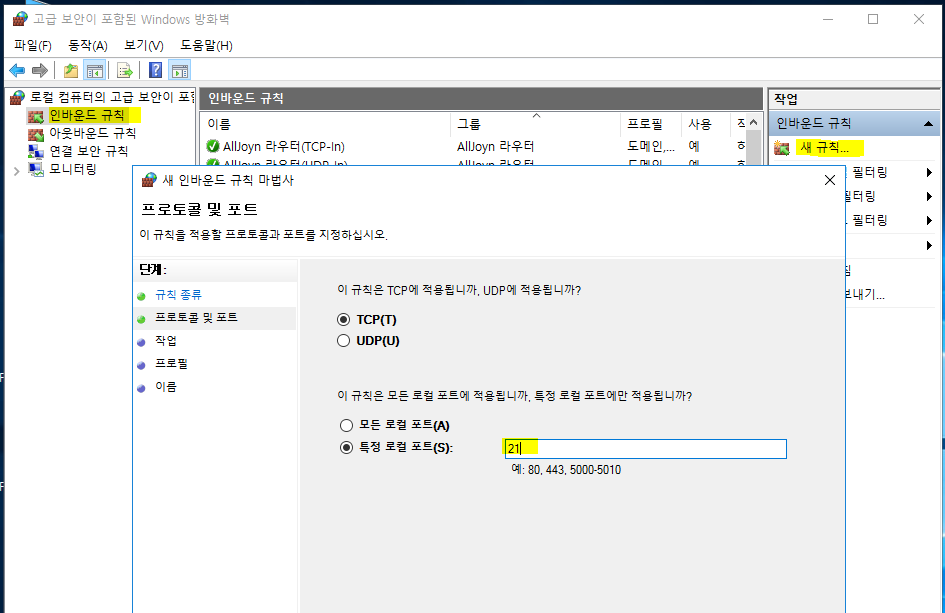

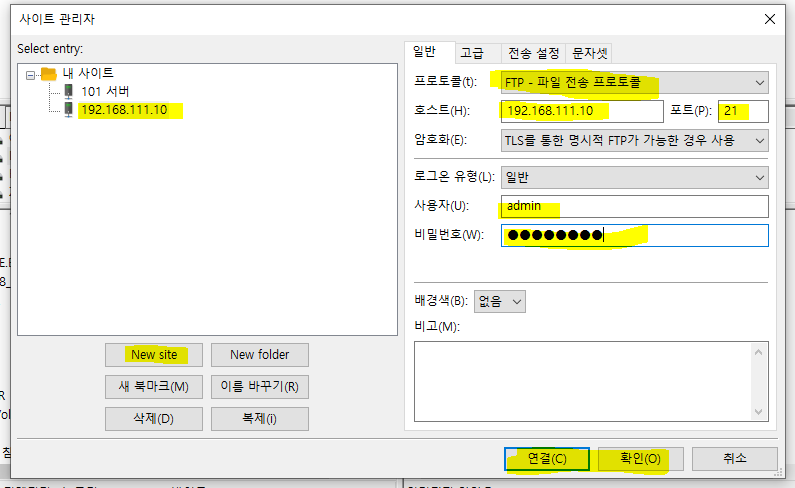

- 방화벽을 잠시 중단하고

- 21번 서버를 nc로 띄운다.

# systemctl stop firewalld

# nc -lk 21

- 특정 pc에서 보내는 21번 신호를 잡아보자.

# tcpdump -i eno16777728 tcp port 21 and host 192.168.111.1

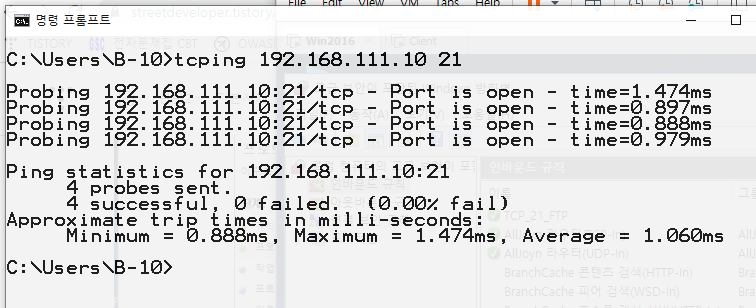

- pc에서는 tcping을 던진다.

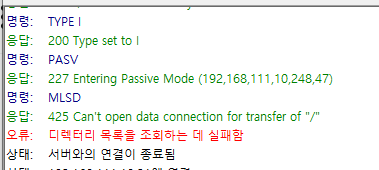

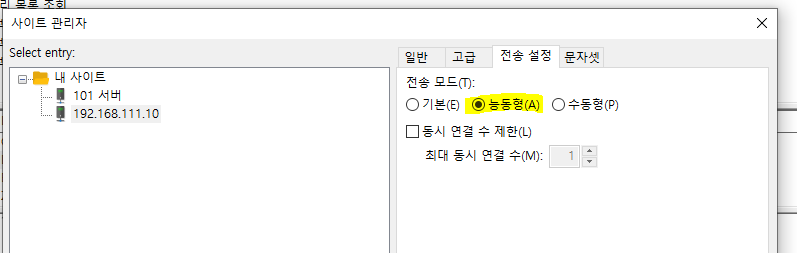

- SYN, SYN+ACK, ACK가 진행되고 FIN, FIN, ACK 2번으로 마무리가 되는것을 확인할 수 있다.

- 마지막의 ACK는 FIN에 대한 응답이다.

'정보보안학원 > 과정평가형 일지' 카테고리의 다른 글

| 65일차 - 정보시스템 진단 (0) | 2022.07.21 |

|---|---|

| 64일차 - 정보시스템 진단 (0) | 2022.07.20 |

| 62일차 - 정보시스템 진단 (0) | 2022.07.18 |

| 61일차 - 네트워크 보안 운영 (0) | 2022.07.15 |

| 60일차 - 정보시스템 진단 (0) | 2022.07.14 |