[1,2교시 - 데이터베이스 보안 구축]

-- 테이블 생성

create table case_hp(hp varchar2(16));

commit;

-- 확인

select * from case_hp;

-- 데이터 삽입

insert into case_hp values ('010-1111-1111');

insert into case_hp values ('010-2222-2222');

insert into case_hp values ('010-3333-3333');

insert into case_hp values ('010-444-4444');

commit;

-- substr로 010-****-0000 형태로 표시하기

select hp, substr(hp,1,4)||'****'||substr(hp,-5) as "masking" from case_hp;

[3,4,5교시 - 시스템 보안 운영]

rsyslog

- CentOS 5.6 에 syslog라는것이 있었다. 로그관리를 하는 것. initd

> 이때쓰던 명령어 'service snmpd restart'

> /etc/syslog.conf

- CentOS 7에서는 rsyslog를 쓴다. systemd

> 지금쓰는 명령어 'systemctl restart snmpd'

> /etc/rsyslog.conf

- 로그관리 : 어떤 내용이 어디에 저장될지 정해주는게 rsyslog이다.

- 보통 소규모에서는 로그 서버를 구축하지는 않고, 수천대의 장비를 운영하는 회사에서 로그서버를 구축한다.

- 네트워크 장비, 보안장비 등 장비를 가리지 않는다.

- 로그서버에서 로그 관리를 받는다.

/ 준비

- 101번 : 로그 수집서버

- 클라이언트 : 로그 수집 대상서버

- 실습

> Messages : 리눅스 커널 로그 및 기본 로그

> secure : 원격으로 로그인할때 성공실패여부, su를 할때도 저장된다.

/ 패키지 설치

- 기본으로 설치되어 있다.

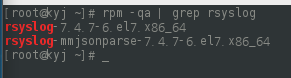

# rpm -qa | grep rsyslog

- 더 높은 패키지 버전이 있나 확인

# yum list rsyslog

* 버전정보 : (8.24.0-57)주.부.패치-릴리즈

- 업데이트

# yum -y update rsyslog

* install과 update의 차이점 : install은 이전에 설정했던 설정파일이 다 날라간다.

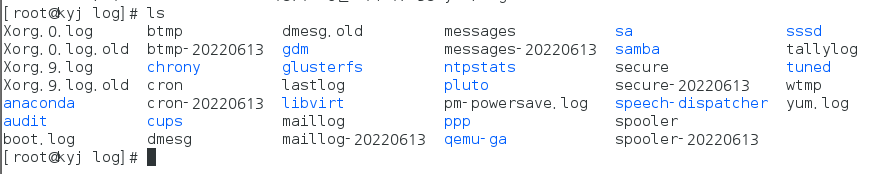

/ /var/log로 이동

#cd /var/log

- 백업관리를 해주는 프로세스 : logrotate(/etc/logrotate.conf)

/ 설정파일 확인

# rpm -qc rsyslog

/ /etc/rsyslog.conf 파일 변경

- 크게 3부분으로 나뉘어 진다.

- 모듈, GLOBAL DIRECTIVES, RULES

- ROLES 부분은 시험에 짱 많이 나옴

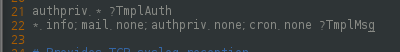

- 15행, 16행 주석을 푼다.

- $udpServerRun 아래에 아래의 내용을 붙여넣는다.

$template TmplMsg,"/var/log/rsyslog/%fromhost-ip%_messages_%$YEAR%-%$MONTH%-%$DAY%.log"

$template TmplAuth,"/var/log/rsyslog/%fromhost-ip%_secure_%$YEAR%-%$MONTH%-%$DAY%.log"

authpriv.* ?TmplAuth

*.info;mail.none;authpriv.none;cron.none ?TmplMsg- 파일의 생성되는 형식에 대해 서술하고 있다.

- 로그를 어디에 저장할것인지 서술되고 있다.

- authpriv : 인증 권한에 관련된 모든 내용

- authpriv.* ?TmplAuth : 인증관련된 내용은 TmpAuth에 남겨라

- *.info : info보다 상위 개념 내용들

- mail.none : 메일에 관련된 내용은 남기지마라

- authpriv.none: 인증에 관련된 내용은 남기지 마라

- cron.none : 크론과 관련된 내용도 남기지 마

- ?TmplMsg : 여기에다가.

/ 설정파일을 수정하였으니 restart를 한다.

# systemctl restart rsyslog

/ ps -ef 확인

# ps -ef | grep rsyslog

/ netstat 확인

# netstat -antup | grep rsyslog

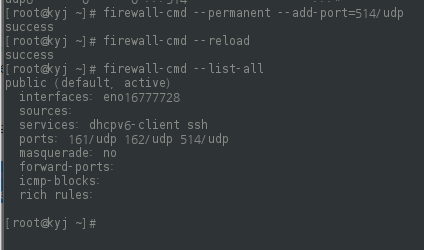

/ 방화벽 열기(514)

# firewall-cmd --permanent --add-port=514/udp

# firewall-cmd --reload

# firewall-cmd --list-all

/ cd /var/log로 들어가면 rsyslog폴더가 생겨있다.

[클라이언트]

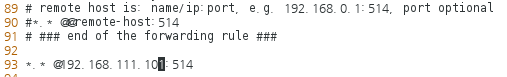

/ rsyslog 설정파일 수정

- 로그 서버의 아이피:포트를 넣는다.

- *.* : 클라이언트의 모든 정보를

- @@ : tcp , @ : udp -> udp로

- 192.168.111.101에 던지겠다.

- 맨 밑에 넣을것이다.

# vi + /etc/rsyslog.conf

- 바로 재시작하려고 하면 재시작이 안된다.(일단 root가 아니면 재시작이 안된다.)

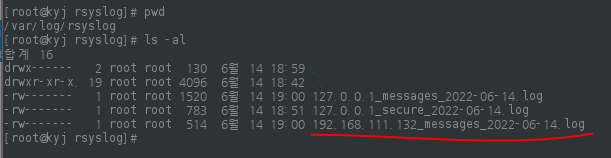

[서버]

/ 로그 파일이 생기는것 확인

# /var/log/rsyslog

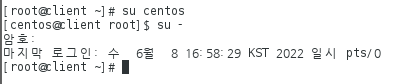

- 아직 secure로그는 안 올라왔는데 이유는 client에서 계정과 관련된 액션이 없었기 때문이다.

- 클라이언트에서 centos로 로그인을 하거나 sshd등을 하면 서버쪽에 secure로그가 생성된다.

- 클라이언트

- 서버

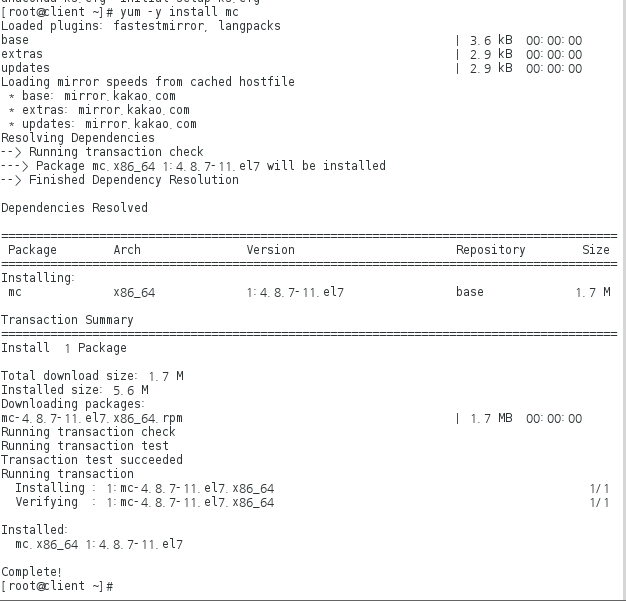

/ 클라이언트에서 작업하는 내용이 서버 로그에 잘 나오는지 확인해본다.

- 실습용 패키지 설치

# yum -y install mc

- 서버에서 바로 로그가 올라온다.

'보안 > 과정평가형 일지' 카테고리의 다른 글

| 41일차 - 데이터베이스 보안 구축, 시스템 보안 구축 (0) | 2022.06.16 |

|---|---|

| 40일차 - 데이터베이스 보안 구축, 시스템 보안 구축 (0) | 2022.06.15 |

| 38일차 - 데이터베이스 구축 보안, 시스템 보안 운영 (0) | 2022.06.13 |

| 37일차 - 네트워크 보안 운영 (0) | 2022.06.10 |

| 36일차 - 데이터베이스 보안 구축, 시스템 보안 운영 (0) | 2022.06.09 |