[1,2교시 - 데이터베이스 보안 구축]

/ 보안 데이터베이스의 테스트 및 점검

- 데이터베이스 접근제어 보안적용을 시험한다.

> 로그인 제어

> SQL 통제

> 로깅(감사)

> 경보

> SQL 마스킹

> 모니터링

> 보안 정책 관리

> 보고서

> 장애 대응

> 로그 관리

- 패킷 손실 시험을 실시한다.

- Long SQL 시험

- 성능 시험

- 데이터베이스 작업결재 보안 적용을 시험한다.

- 시험 항목

> 결재 시스템

> 작업 결재 통제

> 로깅(감사)

> 모니터링

> 보안 정책 관리

> 보고서

> 로그 관리

- 데이터베이스 취약점 분석

- 모의 해킹 실시

- 내부 보안감사 실시

- 데이터베이스 취약점 체크리스트 점검

Q. 데이터베이스 작업결재 테스트 항목 중 보안 정책 관리에 대한 사항으로 옳지 않은 것은 무엇인가?

1) 장기 미사용 정책, 미사용 사용자를 식별할 수 있는 기능이 있는지 여부

2) 감사 정보에 대하여 백업 및 복구가 가능한지 여부

3) 작업결재 정책에 대한 변경 이력을 관리하는지 여부

4) 작업결재 정책에 대한 백업 및 복구가 가능한지 여부

답 : 2번

해설 : 2번은 로그관리에 대한 내용이다.

[3,4,5교시 - 시스템 보안 구축]

잠깐 log

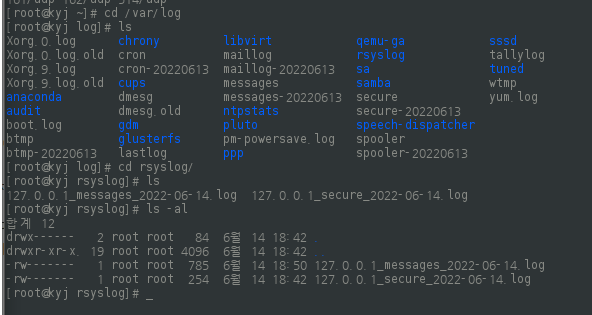

/ /var/log의 하위 파일 및 폴더

- boot.log: 부팅이 되면서 데몬들이 잘 올라왔나 기록

- dmesg

> 리눅스 부팅 메시지, 리눅스 부팅 로그

> 부팅시 드라이버 오류 등을 확인할 수 있다.

> 커널 관련된 로그도 기록된다.

- glusterfs(GFS) : 서버 여러개를 묶는것

- messages : 해당 운영체제가 돌고 있는 온갖 정보를 기록

- samba : 리눅스 서버와 윈도우 서버간의 디렉토리 자원을 공유(nfs는 리눅스들 끼리)

- secure : 보안인증/권한에 대한 기록

- btmp : cat으로 읽을 수 없다. Data파일, 바이너리 파일이기 때문, 명령어로 읽어야 한다.

> 명령어 : lastb, 로그인 실패 이력

- lastlog : cat으로 읽을 수 없다. Data파일, 바이너리 파일이기 때문, 명령어로 읽어야 한다.

> 명령어 : lastlog, 마지막 로그인 기록

> lastlog -t 7 : 7일동안 로그인한 기록을 보여줘

- wtmp : cat으로 읽을 수 없다. Data파일, 바이너리 파일이기 때문, 명령어로 읽어야 한다.

> 명령어 : last, 로그인/로그아웃/리부팅 기록, 옵션으로 '-n 숫자'를 하면 최근 몇건의 행적을 알 수 있다.

* /var/run/utmp : cat으로 읽을 수 없다. Data파일, 바이너리 파일이기 때문, 명령어로 읽어야 한다.

> 명령어 : who, w, finger, 현재 로그인 이력

* 각 명령어와, 결과화면, 사용방법, 파일이 어디에 있는지 등등을 잘 알고 있어야 한다.

/ pts

- Pseudo terminal Server

/ 히스토리 파일(history)

- /root/.bash_history에 있다.

- 바로 저장을 하진 않고 메모리에 저장했다가 나중에 반영된다.

- 'history -a'를 하면 메모리에 있던 내용이 .bash_history에 저장된다.

/ 어카운트의 프로세스와 관련된 로그

- /var/account/pacct

- 활성화를 시켜줘야 파일에 로그가 쌓인다.

- 활성화 명령어 : accton /var/account/pacct

- pacct도 Data파일이라 읽는 명령어가 따로 있다.

- 읽는 명령어 : lastcomm, acctcom(centos에서는 되지 않는다..)

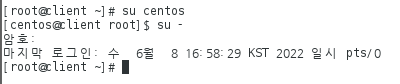

/ sulog

- 위치 : /var/log/sulog

- 먼저 활성화를 시켜야 파일이 있다.

- 활성화 시키기

# vi /etc/login.defs

- 아래 이미지는 중요한 부분

- 맨 밑에 내용을 적을것이다.

# SULOG_FILE /var/log/sulog

- 확인

- /etc/rsyslog.conf을 수정해준다.

# vim /etc/rsyslog.conf

- RULE 쪽에 수정해준다.

- info 이상 레벨일때 저장하도록 세팅한다.

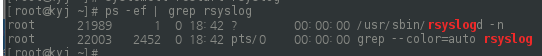

- 작업 후 'systemctl restart rsyslog'를 해준다.

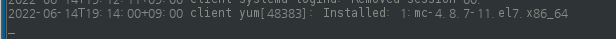

- 확인 (sulog가 생겼다.)

- 테스트

# su - centos 했다가 #exit

- cat /var/log/sulog

* 여담 : Ctrl+f - 한페이지 앞으로 / Ctrl+b - 한페이지 뒤로

다시 rsyslog

/ rsyslog.conf 수정

# vi /etc/rsyslog.conf

- ModLoad immark부분의 #지우기

- 수정 후 systemctl restart rsyslog

참고 링크

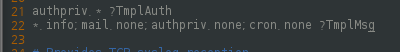

/ 잠시 RULES 부분설명

- 작성 규칙

> 점(.)으로 구분되어 있다.

> 점(.)앞에는 파실리티(facility)라고 한다. 서비스, 메시지의 종류이다. ex) mail.none에서 mail / authpriv.*에서 authpriv

> auth : 사용자 인증(로그인)

> authpriv : 인증(보안, 승인, 권한)

> 파실리티 중에 local은 0~7까지 있다.

> 점(.)뒤에는 로그 우선순위의 이름이 들어간다. (*은 모든 로그를 다 포함한다는 뜻이다.)

> *.info 라면 info레벨 부터 쌓으라는 말이다.

> mail.none이라면 쌓지 말라는 뜻이다.

> 따라서 *.info;mail.none;authpriv.none;cron.none는 모든것에 대해 info이상 다 쌓되, mail/authprivcron는 제외라는 뜻

> omusermsg : 사용자에게 보내는 메시지

/ local 로그가 기록되는 레벨

- local0 : 로그를 작성하지 않음

- local1 : FATAL

- local2 : ERROR

- local3 : WARN

- local4 : INFO

- local5 : DEBUG

- local6 : TRACE

- local7 : ALL

/ 로그의 우선순위

- 5,6,7은 일상적인 레벨이다.

- 3,4는 그냥 오류, 경고

- 0,1,2는 뭔가 심각함

/ 계속 설명

- kern.crit @name(호스트이름) : 특정 호스트 pc에 보내라

- kern.crit /dev/console : 저 위치에 로그를 남겨라

- kern.info;kern.!err /dev/console : !는 제외라는 뜻. info위에 다보내고 err위로는 제외해라

- *.* /var/log/messages : 모든 서비스 메시지, 모든 레벨을 기록해라

- *.info;mail.none /var/log/messages : 모든 서비스의 info레벨위에 다 보내는데 mail관련은 빼라

- *.=info /var/log/messages : 모든 서비스의 info만 기록해라

- mail.*;mail.!=info /var/log/maillog : mail 관련된 메시지 중에서 info수준의 메시지 제외

- mail.!=info,!=debug /var/log/maillog : info, debug수준의 메시지는 제외하고 기록해라

- *.notice @192.168.111.101 : udp로 전달을 해라

- *.notice @@192.168.111.101 : tcp로 전달을 해라

- *.notice @john.com:514 : udp포트 514로 전달을 해라tcp로 전달을 해라

- mail.* ~ : 모든 종류의 로그를 버려라 (~는 틸트로 읽는다.)

- mail.* KIM & @192.168.111.101 : KIM이라는 로컬 사용자에게 보내고 그리고 UDP로도 전달을 해라.

/ 예시 문제 1

- 문제 : 모든 emerg수준의 문제가 발생 /etc/rsyslog.conf 이고 /log/emerg.log에 저장해라

- 답 : *.emerg /log/emerg.log

/ 예시 문제 2

- 문제 : syslog를 대체하는 시스템 로그 및 커널 메시지 관련 데몬으로 최근 리눅스는 이 로그 데몬을 사용한다. 무엇일까?

- 답 : rsyslog

'정보보안학원 > 과정평가형 일지' 카테고리의 다른 글

| 42일차 - 데이터베이스 보안 구축, 시스템 보안 구축 (0) | 2022.06.20 |

|---|---|

| 41일차 - 데이터베이스 보안 구축, 시스템 보안 구축 (0) | 2022.06.16 |

| 39일차 - 데이터베이스 보안 구축, 시스템 보안 운영 (0) | 2022.06.14 |

| 38일차 - 데이터베이스 구축 보안, 시스템 보안 운영 (0) | 2022.06.13 |

| 37일차 - 네트워크 보안 운영 (0) | 2022.06.10 |