https://overthewire.org/wargames/bandit/bandit0.html

OverTheWire: Level Goal

We're hackers, and we are good-looking. We are the 1%. Level Goal The goal of this level is for you to log into the game using SSH. The host to which you need to connect is bandit.labs.overthewire.org, on port 2220. The username is bandit0 and the password

overthewire.org

Level Goal

| The goal of this level is for you to log into the game using SSH. The host to which you need to connect is bandit.labs.overthewire.org, on port 2220. The username is bandit0 and the password is bandit0. Once logged in, go to the Level 1 page to find out how to beat Level 1. |

Commands you may need to solve this level

ssh

Helpful Reading Material

/ 접속

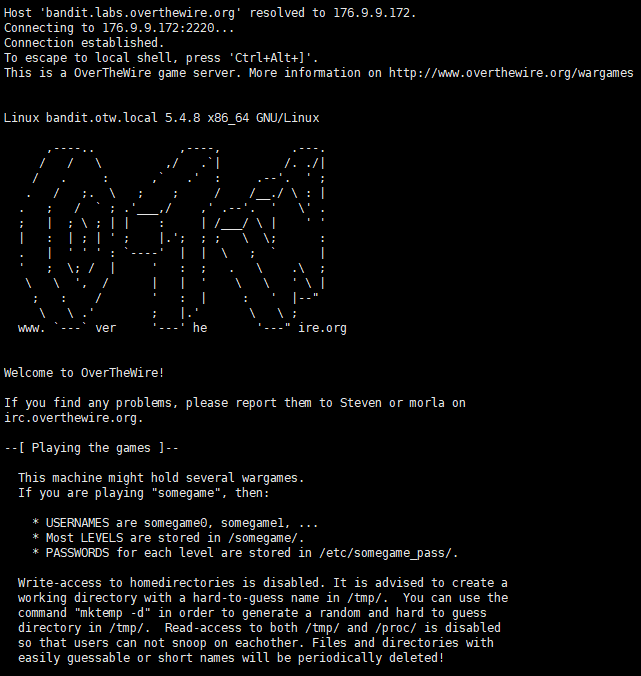

0단계는 먼저 ssh를 접속하는 것부터 시작이다.

나의 경우 Xshell을 이용해서 접속했다.

1. 먼저 접속정보를 확인한다.

2. Xshell을 키고 등록정보를 추가한다.

- 맨 좌측의 연결 클릭

- 이름 : 아무거나 (나의 경우 bandit으로 설정)

- 호스트 : bandit.labs.overthewire.org

- 포트 번호 : 2220

- 확인 또는 연결 버튼을 클릭하여 접속한다.

3. 접속하기

- 접속할 사용자 이름을 입력한다.

- 매 단계의 사용자 이름은 'bandit단계숫자'로 정해져 있다.

- 지금은 0단계 이므로 사용자 이름이 'bandit0'이 된다.

- 0단계의 비밀번호는 문제 지문에 나와있다.

- 비밀번호를 입력한다.

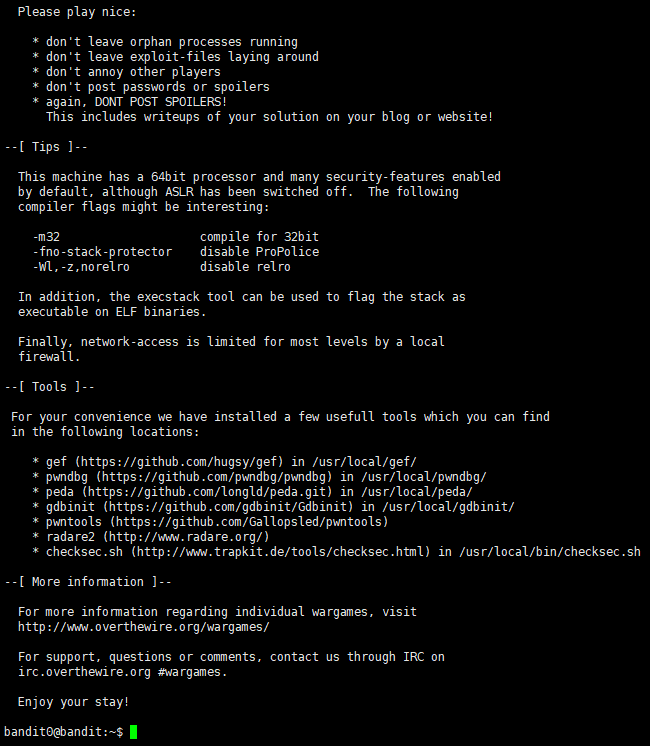

4. 0단계 클리어!

- 요로코롬 나오면 0단계에 접속하여 클리어한것이다.

/ 이제 'Level 0 -> Level 1'로 가보자!

https://overthewire.org/wargames/bandit/bandit1.html

OverTheWire: Level Goal

We're hackers, and we are good-looking. We are the 1%. Level Goal The password for the next level is stored in a file called readme located in the home directory. Use this password to log into bandit1 using SSH. Whenever you find a password for a level, us

overthewire.org

'정보보안 > 워게임|CTF' 카테고리의 다른 글

| bandit12 -> bandit13 (1) | 2022.04.13 |

|---|---|

| bandit (0) | 2022.04.13 |